Amazon Web Services ブログ

AWS Network Firewall での Amazon 脅威インテリジェンスを活用したセキュリティポスチャの強化

本ブログは 2025 年 6 月 17 日に公開された Blog “Improve your security posture using Amazon threat intelligence on AWS Network Firewall” を翻訳したものです。

お客様は AWS Network Firewall を使用して、一般的なセキュリティ脅威からワークロードを保護できます。しかし、アクティブな脅威 (active threat) から保護する場合に、AWS ワークロードへの脅威検出が限られたサードパーティの脅威フィードやスキャナーに依存せざるを得ないことがよくあります。従来のご自身で脅威インテリジェンスフィードを取得してカスタムルールでセキュリティを管理するアプローチでは、対応が遅れ、AWS ワークロードに関連するアクティブな脅威にさらされる可能性があります。お客様は、自動的に脅威が分析され複数のセキュリティ制御ポイントで対策が展開されるマネージド型アプローチを求めており、一貫した防御を確立し、クラウドインフラストラクチャ全体でアクティブな脅威から迅速に保護できる統合された AWS ネイティブソリューションを望んでいます。

このブログでは、Network Firewall の新しい機能のアクティブ脅威防御 (active threat defense) を紹介します。アクティブ脅威防御は、AWS のワークロードに関連するアクティブな脅威から保護でき、マネージドルールグループで提供されます。AWS のグローバルインフラストラクチャで観測された広範な脅威インテリジェンスを活用して、自動化されたインテリジェンス駆動型のセキュリティ対策を提供します。この機能は、Amazon の脅威インテリジェンスシステム MadPot を使用しており、マルウェアをホストする URL、ボットネットのコマンド&コントロールサーバー、暗号通貨マイニングプールなどの攻撃インフラストラクチャを継続的に追跡し、アクティブな脅威の侵害指標 (IOC) を特定します。

アクティブ脅威防御は、Active Threat Defense ルールグループ AttackInfrastructure として提供され、検出された攻撃インフラストラクチャとの通信をブロックすることで悪意のあるネットワークトラフィックから保護します。マネージドルールグループをファイアウォールポリシーで構成すると、Network Firewall は自動的に、コマンド&コントロール (C2)、マルウェアステージングホスト、シンクホール、アウトオブバンドテスト (OAST)、マイニングプールなどの指標カテゴリに対する悪意のある IP、ドメイン、URL へのトラフィックをブロックするようになります。TCP、UDP、DNS、HTTPS、HTTP などの様々なプロトコルに対する受信トラフィックと送信トラフィックの包括的なフィルタリングを実装し、特定の検証済み脅威指標を使用して高い精度を実現し、誤検知を最小限に抑えます。

アクティブ脅威防御を備えた Network Firewall は、以下のメカニズムを使用して AWS ワークロードを保護します。

- 脅威防止: Amazon の脅威インテリジェンスを使用して AWS のワークロードを標的とするアクティブな脅威を特定し、防止することで、悪意のあるトラフィックを自動的にブロックします

- 迅速な保護: 新たに発見された脅威に基づいて Network Firewall のルールを継続的に更新し、それらに対する即時の保護を可能にします

- 合理化された運用: 脅威リスト名「Amazon Active Threat Defense」でマークされた GuardDuty の検出結果は、Network Firewall でアクティブ脅威防御が有効になっている場合に自動的にブロックできるようになりました

- 集団防御: ディープ脅威検査 (DTI) により脅威インテリジェンスの共有が可能になり、アクティブ脅威防御のマネージドルールによる保護が向上します

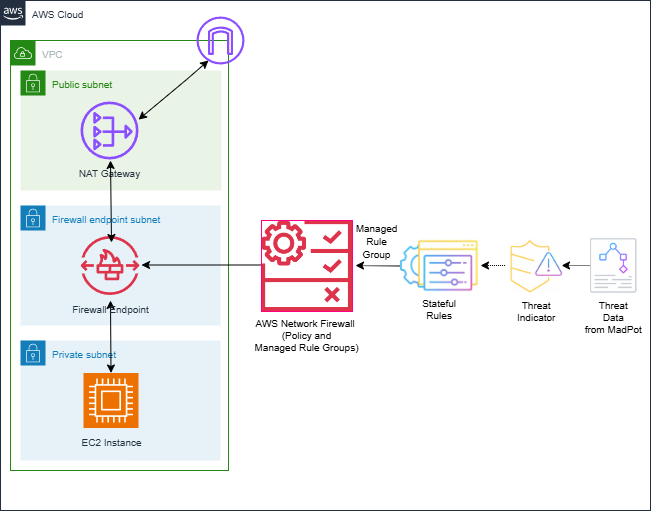

図 1 は、Network Firewall での アクティブ脅威防御マネージドルールグループの使用を示しています。MadPot から収集された脅威データを使用して、AWS マネージドルールグループにステートフルルールが自動的に作成される様子を示しています。

図 1: アクティブ脅威防御を備えた Network Firewall

開始ガイド

アクティブ脅威防御マネージドルールグループは、AWS マネジメントコンソール、AWS コマンドラインインターフェイス (AWS CLI)、または AWS SDK を使用して、Network Firewall 内で直接有効にすることができます。その後、マネージドルールグループを Network Firewall ポリシーに関連付けることができます。ルールグループは、新しい脅威指標とシグネチャで定期的に更新され、非アクティブまたは期限切れのシグネチャは自動的に削除されます。

前提条件

アクティブ脅威防御を備えた Network Firewall を使い始めるには、Network Firewall コンソールにアクセスするか、AWS Network Firewall 開発者ガイドを参照してください。アクティブ脅威防御は、AWS GovCloud (米国) リージョンと中国リージョンを含め、Network Firewall が現在利用可能なすべての AWS リージョンでサポートされています。

Network Firewall を初めて使用する場合は、以下の前提条件を完了していることを確認してください。すでにファイアウォールポリシーとファイアウォールがある場合は、このセクションをスキップできます。

アクティブ脅威防御 (Active Threat Defense) マネージドルールグループの設定

前提条件が整ったら、アクティブ脅威防御マネージドルールグループを設定して使用できます。

マネージドルールグループの設定

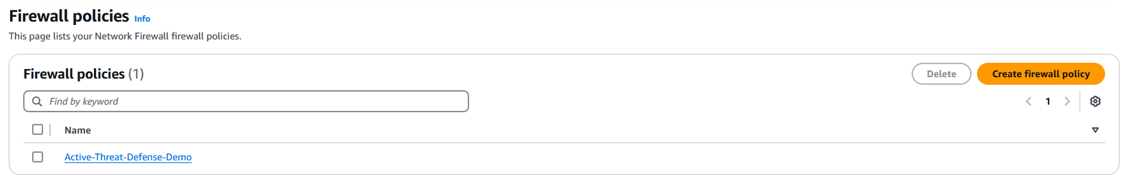

- AWS Network Firewall コンソールで、ナビゲーションペインの ファイアウォールポリシー を選択します。

- 既存のファイアウォールポリシーまたは前提条件として作成したポリシーを選択します。

図 2: Network Firewall ポリシーの選択

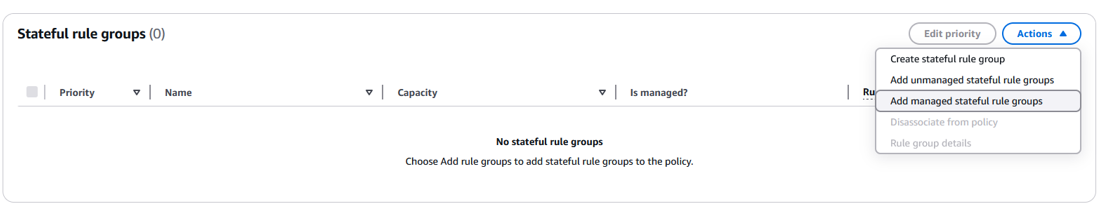

- 下にスクロールして ステートフルルールグループ を表示します。右側で アクション を選択し、マネージドステートフルルールグループを追加 を選択します。

図 3: ルールグループの追加

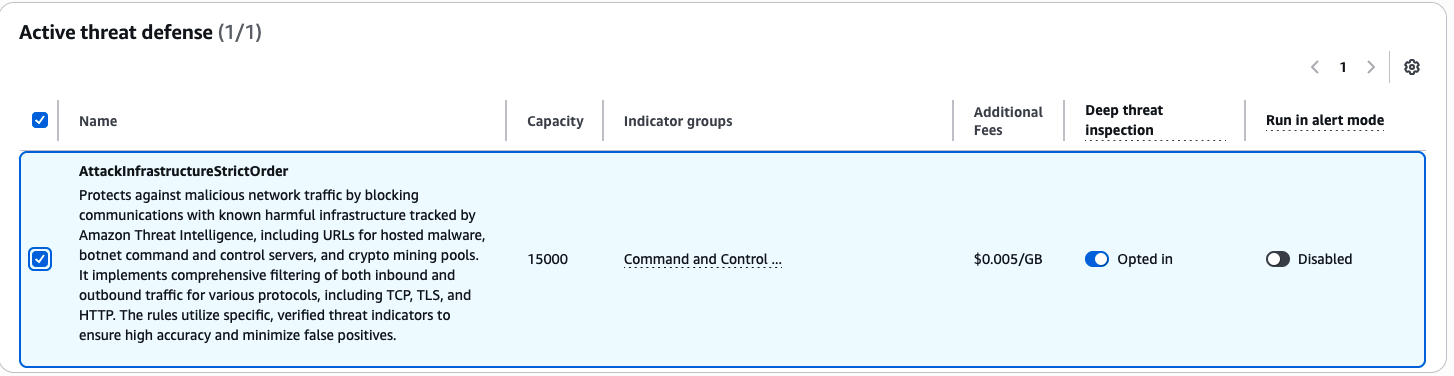

- マネージドステートフルルールグループを追加 ページで、下にスクロールして Active Threat Defense を表示します。ルールグループ AttackInfrastructure を選択します。ディープ脅威検査 の要件に基づいて、Network Firewall にサービスログを処理させたくない場合はオプトアウトできます。ポリシーに追加 を選択します。

図 4: ポリシーへのルールグループの追加

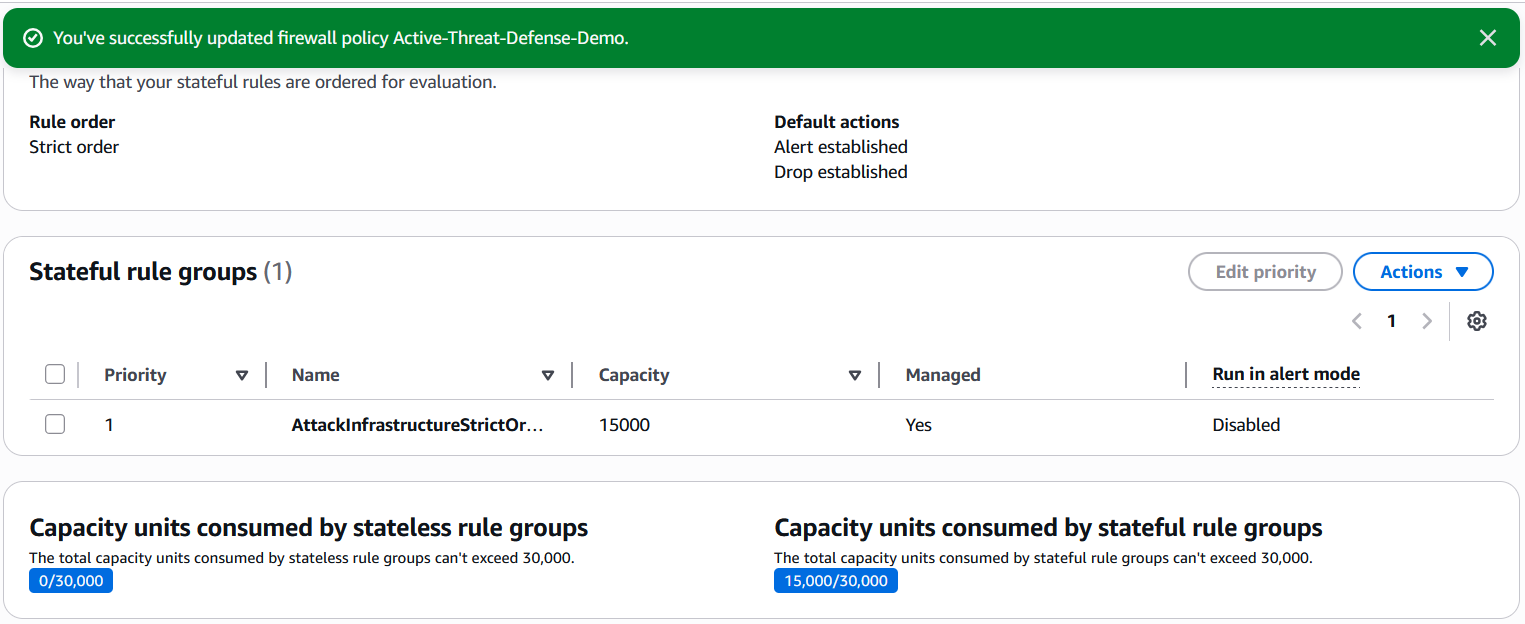

- 次のページで、マネージドルールグループがポリシーに追加されたことを確認できます。

図 5: マネージドルールグループがポリシーに追加されたことの確認

料金

アクティブ脅威防御の料金については、AWS Network Firewall の料金をご覧ください。

考慮事項

最初の考慮事項は、TLS インスペクション機能をアクティブ脅威防御マネージドルールグループと併用することで、Network Firewall が HTTPS トラフィックに関連する脅威の検出と緩和においてより効果的になることです。TLS インスペクションにより、アクティブ脅威防御は暗号化された接続の実際のコンテンツを分析できるようになり、検出されずに通過する可能性のある悪意のある URL を特定してブロックすることができます。このプロセスでは、トラフィックを復号し、既知の悪意のある URL パターンや動作がないかコンテンツを検査し、安全と判断された場合はトラフィックを再暗号化します。TLS インスペクションに関する考慮事項の詳細については、TLS インスペクションの考慮事項をご覧ください。組織はセキュリティ上の利点と潜在的な遅延の導入のバランスを取り、復号された機密データを適切に処理するための適切な制御を確保する必要があります。

もう一つの考慮事項は、誤検知の緩和です。このマネージドルールグループをファイアウォールポリシーで使用する場合、ルールグループのアラート設定を編集して、緩和戦略の一環として誤検知を特定することができます。詳細については、誤検知の緩和をご覧ください。

最後の考慮事項は、マネージドルールグループの使用が各ポリシーのステートフルルールの制限にどのようにカウントされるかです。詳細については、AWS Network Firewall のクォータおよびAWS Network Firewall でのルールグループ容量の設定をご覧ください。

まとめ

このブログでは、AWS Network Firewall のアクティブ脅威防御マネージドルールグループを使用して、アクティブな脅威からワークロードを保護する方法を説明しました。