Amazon Web Services ブログ

AWS がアクティブディフェンスを強化してお客様のセキュリティを高める取り組み

本ブログは 2025 年 6 月 16 日に公開された Blog “How AWS improves active defense to empower customers” を翻訳したものです。

AWS ではセキュリティが最優先事項であり、本日は AWS をあらゆるワークロードを実行するための最も安全な場所にするという目標に向けた取り組みについてご紹介します。このブログの以前の投稿では、MadPot (グローバルハニーポット)、Mithra (ドメイングラフニューラルネットワーク)、Sonaris (ネットワーク脅威緩和)などの内部のアクティブディフェンスシステムの詳細を共有しました。AWS では脅威インテリジェンスと自動対応の効果を高め、攻撃の検出と防止に向けた新たな手法を開発し続けています。今回は、マルウェア、ソフトウェアの脆弱性、AWS リソースの設定ミスに関連するアクティブディフェンスの進歩についてご紹介します。前述のブログ投稿でご紹介したシステムと同様に、これらは、AWS をご利用している全てのお客様に自動的に適用され、常に改善されているセキュリティ機能です。これらのトピックについては、re:inforce 2025 Innovation Talk SEC302 でより詳しく説明します。

マルウェアの拡散阻止

金銭的な動機を持つ脅威アクターは、ネットワーク化された幅広い資産へのアクセスを獲得しようとします。脅威アクターが制御するリソースが多いほど、隠れる場所が増え、不正な操作から利益を得られる期間が長くなります。そのため、脅威アクターのマルウェアには、新しいターゲットをスキャンし、ネットワーク経由で自身のコードを他のシステムに複製し、感染を拡大させる機能がよく含まれています。このような急速に拡散する動作を放置すると、ネットワークの輻輳、サービスの可用性の喪失、データの破壊につながるリスクがあります。AWS はこのような振る舞いを可能な限り阻止したいと考えています。

AWS が採用している効果的な戦略の一つは、脅威アクターがマルウェアを集中管理している主要インフラを特定することです。多様な技術を使用して、脅威インフラの特定、検証、追跡、妨害を行っています。さまざまなセンサー位置から得られたネットワークトラフィックログ、ハニーポット活動記録、マルウェアの検体を分析して、その情報を活用して、ボットネット、不正プロキシ、マシン間で直接拡散するマルウェアを阻止しています。過去 12 か月間で、AWS は 31.5 万以上の異なる Amazon Elastic Compute Cloud (Amazon EC2) インスタンスへ試みられた 400 万件以上のマルウェア感染を阻止しました。これらのマルウェア感染からワークロードを保護することで、AWS のネットワークとお客様だけでなく、さらなるマルウェアの拡散からインターネット全体も保護しています。

現在、AWS はネットワークルーティングレベルでお客様にアクティブディフェンス対策を適用しています。場合によっては、これらのクラウドネットワークルーティングの変更の規模が正当なお客様ワークロードに影響を与える可能性があるため、対策を講じないことを決定することもあります。このような場合、お客様固有のワークロードに対して AWS Network Firewall によるセキュリティ制御を提供します。Amazon 脅威インテリジェンスを使用する新しい アクティブ脅威防御マネージドルールグループ により、AWS のグローバルインフラストラクチャ全体で観測された脅威活動から Amazon Virtual Private Cloud (Amazon VPC) ワークロードを保護することができます。有効にすると、マネージドルールの設定、一致するトラフィックの侵害指標の表示、コマンド&コントロール通信、埋め込み URL、悪意のあるドメインなど、脅威アクターのインフラストラクチャに関連する不審なトラフィックの自動ブロックが可能になります。

脅威ハンティングとソフトウェア脆弱性の緩和における進歩

Amazon では、バグバウンティ、脆弱性開示、オープンソース貢献のプログラムでソフトウェア脆弱性研究をサポートしていることを誇りに思っています。また、Amazon が提供するソフトウェアとサービスの CVE 番号付与機関 (CNA) になることで、CVE プロセスのより積極的な参加者になりました。公開 CVE データベースのおかげで、脆弱性研究は加速しており、報告された CVE は 2013 年以降、前年比 21% 増加し、2024 年には 4 万件以上の CVE が公開されています。脆弱性を発見して解決するこの好循環は、時間の経過とともにサイバーセキュリティを向上させますが、AWS は脅威アクターが未解決の脆弱性を探して無許可でリソースにアクセスしようとしているのを観測しています。

AWS は MadPot と Sonaris を拡張して、より広範囲の悪意のある脆弱性スキャンと攻撃活動の特定・ブロックし、すべての AWS のお客様を脆弱性の露出から保護しています。実際の攻撃を特定するために、MadPot に何百もの新しい検出機能とサービスをエミュレートする機能を追加しました。可視性を拡大するにつれて、AWS は AWS ネットワーク全体で毎日何億もの CVE を悪用する試みをブロックし続けています。

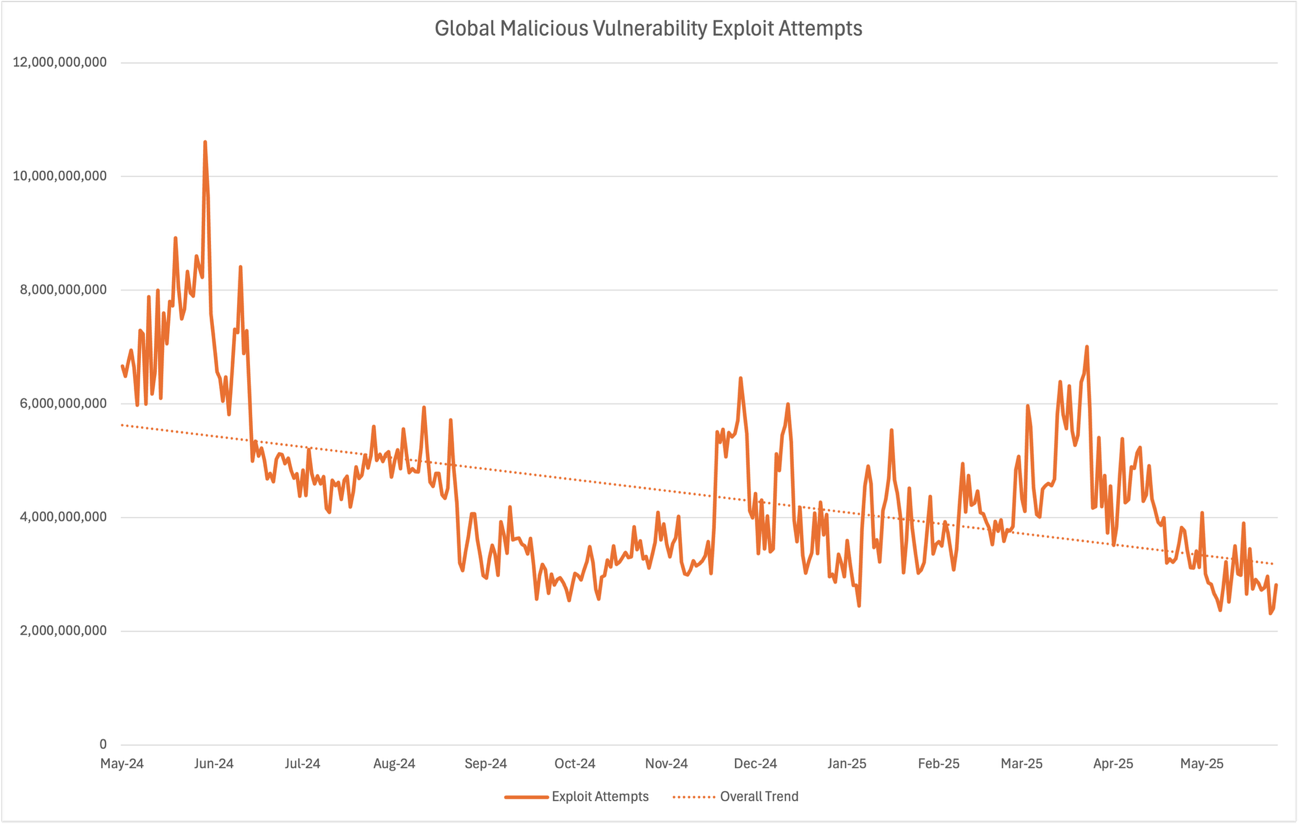

これらのアクティブディフェンスシステムが CVE 悪用の攻撃を阻止する能力を向上させるにつれて、図 1 に示すように、過去 12 か月間で攻撃の総数は 55% 以上減少しました。この観測結果には AWS の制御外の要因も影響していますが、CVE 悪用の攻撃が減少していることを嬉しく思います。この傾向は、2025 年に行った検出、リージョン化、レイテンシー、ガードレールの改善と一致しています。すべてを阻止できるシステムはないため、悪用の試みが少ないということは、幅広いワークロードにわたるリスクが低減されることを意味します。

図 1: グローバルな悪意のある脆弱性悪用試行の減少を示すグラフ

実際の既知の悪用を特定するこの取り組みは、Amazon Inspector の脆弱性インテリジェンスのユーザーに直接恩恵をもたらします。これにより、セキュリティ強化リソースをどこに投入するかを優先順位付けするための Amazon Inspector スコアがお客様に提供されます。これには、観測された悪用試行の最新日付、攻撃活動に関連する MITRE ATT&CK 手法、標的とされた業界が含まれます。

AWS 上に構築されたアーキテクチャの保護

AWS はお客様のコンピューティングおよびネットワークリソースを積極的に防御しています。また、お客様が依存する AWS ネイティブリソースも防御しています。AWS アクセスキー認証情報は、お客様のアカウントへのアクセスを可能にする重要なリソースです。AWS Identity and Access Management のベストプラクティスでは、お客様が認証情報を悪用から守るための実証済みの手法を共有しています。アクティブディフェンスを通じて、AWS はこれらのベストプラクティスをまだ採用していないお客様をさらに支援しています。

AWS は毎日平均 1 億 6,700 万件の悪意のあるスキャン接続から、意図せず公開された AWS アクセスキーペアを保護しています。アクセスキーが他の手段で発見された場合に備えて、お客様が管理する IAM 認証情報の保護を拡張しました。脅威インテリジェンス分析により、お客様が管理する認証情報が脅威アクターに知られていることが判明した場合、高い権限を持つ操作へのアクセスを制限する対策を講じます。また、認証情報がどのように公開されたかを特定するためのカスタマイズされた通知をお客様に送信します。これらの取り組みは毎日お客様に成果をもたらしています。以下は、定期的に寄せられるお客様からのフィードバックの例です。

これは、数週間前に AWS からの別のアラームに基づいて既にローテーションしたアクセスキーです。新しくローテーションしたアクセスキーが、AWS からの 2 回目のアラームに含まれていたことがわかりました。つまり、アクセスキーにリンクされていたアプリがまだそれを漏洩させていたということです。

そこで月曜日に開発チームと一緒に調査し、アプリがどこからシークレットを漏洩させていたかを見つけ、修正し、公開されていたすべてのシークレット (IAM アクセスキー以外にもありました) をローテーションし、アプリに追加のセキュリティを組み込みました。

これらのアラートに再度感謝します。非常に貴重です。

– AWS のお客様

2024 年 11 月と 12 月の特定の脅威活動の事例では、お客様から Amazon Simple Storage Service (Amazon S3) ストレージ内のオブジェクトに対するランサムウェア活動が報告されました。これらの身代金要求の脅威が、公開されたお客様管理の IAM アクセスキーと高い相関関係があることが判明しました。AWS は公開されたアクセスキーを隔離し、お客様の通常の運用が安全に継続できるよう配慮しました。攻撃のリスクが高まっていたため、公開されている可能性の高いアクセスキーについて、お客様に積極的な通知を再送信しました。この期間中、AWS はお客様と協力して 3 万件以上の公開された認証情報を無効化しました。この脅威活動が始まって以来、AWS は 9 億 4,300 万件以上の悪意のあるお客様の Amazon S3 オブジェクト暗号化の試みを防止してきました。

これらの認証情報公開の検出は Amazon GuardDuty 拡張脅威検出 に取り込まれ、最新のクラウド環境における脅威検出と対応オペレーションを簡素化します。

より良い協力関係

AWS のアクティブディフェンスの取り組みは、システム基盤の各層に複数のセキュリティ対策を配置し、脅威インテリジェンスを積極的に活用することでリスクを減らしています。この多層防御アプローチは、クラウドセキュリティを効果的に強化しています。AWS はサービスに追加コストなしでアクティブディフェンスを組み込むことで、お客様が幅広い脅威から保護されるようにしています。

AWS はお客様の保護を常に改善し続けていますが、お客様のワークロード内部を見ることはないため、私たちの取り組みの一部は本質的に確率的なものです。検出が曖昧な状況では、お客様の本番システムに影響を与える可能性があるため、アクティブディフェンスを適用しません。安全を確保するために、お客様は自身の防御を決して怠るべきではありません。AWS Identity and Access Management (IAM)、AWS Shield Advanced、AWS WAF、AWS Network Firewall、Amazon GuardDuty、Amazon Inspector などの AWS セキュリティサービスは、お客様が独自のニーズに合わせて設定できる予防、検出、対応を提供します。良いニュースは、協力することで、私たちは皆にとってインターネットをより安全にしているということです。