Amazon Web Services ブログ

AWS Security Hub での露出の検出結果を使用したセキュリティリスクの優先順位付け

本ブログは 2025 年 6 月 19 日に公開された Blog ”How to prioritize security risks using AWS Security Hub exposure findings” を翻訳したものです。

re:Inforce 2025 で、AWS は強化された AWS Security Hub を発表しました。これにより、組織がクラウド環境を保護するために、重大なセキュリティ問題を大規模に優先順位付けして対応する方法を変革できます。本ブログ記事では、Security Hub の露出の検出結果機能を使用して、これらの問題に優先順位を付ける方法を説明します。強化された Security Hub は、高度な分析を使用して、クラウド環境全体のセキュリティシグナルを自動的に関連付け、補強し、優先順位付けを行います。Security Hub は、Amazon GuardDuty、Amazon Inspector、Amazon Macie、および以前は AWS Security Hub として知られていた AWS Security Hub Cloud Security Posture Management (CSPM) とシームレスに統合されています。この統合を通じて、Security Hub は総合的な脅威検出と脆弱性評価を提供します。このインテリジェントな統合により、組織は認証情報侵害の可能性から意図しないリソースの露出まで重大なセキュリティ問題を迅速に特定し、セキュリティチームは最も重要な事項に集中できるようになります。

Security Hub の概要

Security Hub は、統合されたクラウドセキュリティソリューションを通じて、クラウドのセキュリティ体制を強化するための 3 つの重要なセキュリティ機能を提供します。

- 一元管理と継続的なモニタリングを通じて、組織全体の可視性を提供します。

- Amazon Inspector や AWS Security Hub CSPM などのサービスから送られるセキュリティシグナルに情報を付加することで、お客様の環境に特有のアクティブなリスクを表面化させます。それにより、自信を持って優先順位付けを行い、対応を効率化できるようになります。

- Amazon Inspector、AWS Security Hub CSPM、Amazon Macie、およびその他の AWS サービスからの検出結果を関連付けます。それにより、潜在的な攻撃経路の特定、悪用可能な脆弱性や不適切な設定の発見、および実行可能な修復手順の提供を支援する、統合リスク分析を提供します。

お客様の最大の関心事は、「どこから優先的に対応すべきか」を判断する方法です。セキュリティの検出結果が個別に表示されると、複数のアカウントやリージョンにまたがる大量の検出結果を管理しづらくなり、真の優先順位や影響を判断することが難しくなります。Security Hub では、コンテキストに基づく分析を提供することでこの問題を解決します。脆弱性、脅威、不適切な設定を関連付けることで悪用可能な経路を明らかにし、最も重大なリスクを表面化させます。これにより、どの問題から優先的に対処すべきかについて、十分な情報に基づいた判断を下すことができます。

露出の検出結果を参照することで、重大なセキュリティ問題の優先順位付けと対応を、大規模に行うことが可能になります。露出は、Security Hub CSPM、脆弱性をスキャンする Amazon Inspector、機密データの検出と保護を行う Amazon Macie からの検出結果と特性の分析に基づいています。これらは潜在的なセキュリティ問題として定義され、さまざまな露出の特性によって生成されます。

自動的な関連付けと補強されたシグナルが無い場合、セキュリティチームは問題の優先順位付けを効率的に行うことが難しくなります。例えば、Amazon Inspector が検出した脆弱性は、Security Hub CSPM が特定した不適切な設定と組み合わさることで、極めて重大になる可能性があります。しかし、何千ものシグナルの関係を手動で分析することは時間がかかり、重大なセキュリティコンテキストを見逃しやすくなります。これに対応するためにカスタムソリューションを構築するチームもありますが、このアプローチでは分析担当者の時間と保守作業が大幅に必要となり、重大なセキュリティの関連性が見落とされる可能性があります。

Security Hub は、統合されたクラウドセキュリティセンターにおいて、これらの AWS サービス間をネイティブに統合することで、ログの収集と集約のオーバーヘッド無しに、この複雑さを軽減します。これによりセキュリティチームは、個々のセキュリティシグナルを手動で組み合わせることに貴重な時間を費やすことなく、重大な露出がビジネスに影響を与える前に、それらを特定し対応できるようになります。自動化された関連付けと強化されたコンテキストにより、どこに労力を集中させるべきかについて、より迅速で十分な情報に基づいた意思決定を行うことができます。これにより、最終的にクラウド環境をより効果的に保護することができます。

露出の検出結果は、セキュリティ体制に対する総合的な視点を提供することで、環境内のセキュリティリスクを特定します。これらの検出結果により、潜在的なリスクを理解し対処することができます。この統合的なアプローチを通じて、最も重大な露出の検出結果に最初に焦点を当てることで、修復作業の優先順位付けを効率的に行うことができます。

露出の検出結果は、Open Cybersecurity Schema Framework (OCSF) スキーマでフォーマットされています。これは、セキュリティツール間でシームレスにデータを共有できるオープンソースの標準です。Security Hub が OCSF を採用していることによるメリットはいくつかあります。Linux Foundation の一部であるオープンで標準化されたスキーマとして、OCSF は AWS 環境内外の複数のセキュリティツールやサービス間の相互運用性を可能にします。一貫したフィールドの命名とカテゴリ分けにより、強化されたデータの正規化を提供することで、サードパーティのセキュリティツールとの統合がより容易になります。

Security Hub の検出結果を受信できる OCSF スキーマをサポートしている、またはサポートする予定のパートナーには、次の企業が含まれています: Arctic Wolf、CrowdStrike、Comcast の DataBee、Datadog、DTEX Systems、Dynatrace、Fortinet、IBM、Netskope、Orca Security、Palo Alto Networks、Rapid7、Securonix、SentinelOne、Sophos、Splunk、Cisco Company、Sumo Logic、Tines、Trellix、Wiz、Zscaler。さらに、Accenture、Caylent、Deloitte、IBM、Optiv などのサービスパートナーが、Security Hub と OCSF スキーマの導入を支援できます。

セキュリティリスクの優先順位付け

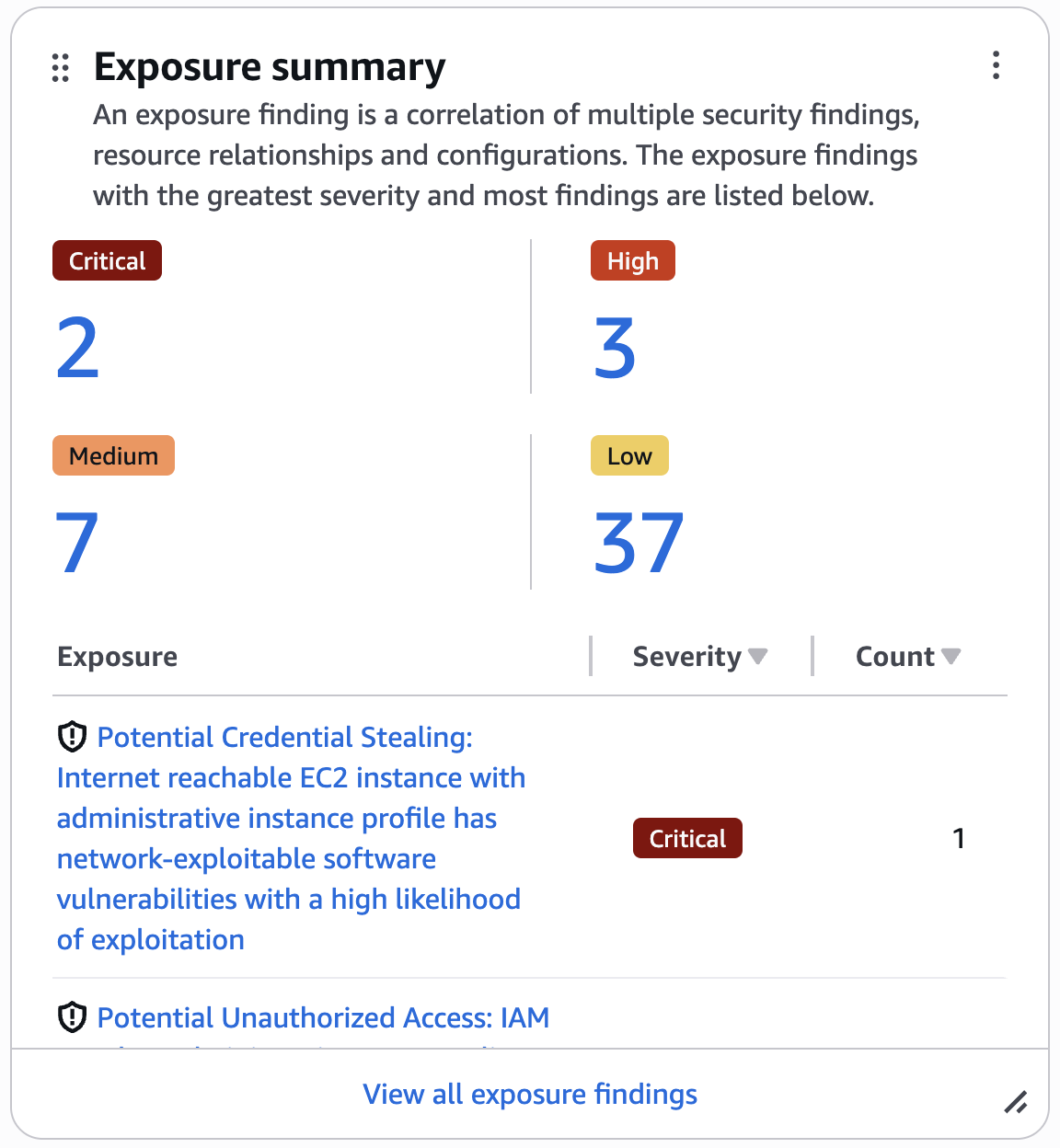

Security Hub に移動すると、図 1 に示す露出の概要ウィジェットを含む、概要ダッシュボードが表示されます。このウィジェットには、露出の重大度と数が表示されます。Security Hub は各露出の検出結果に、重要 (Critical)、高 (High)、中 (Medium)、または低 (Low) のデフォルトの重大度を割り当てます。重大度が情報 (Informational) の検出結果は表示されません。

Security Hub は、AWS サービス全体にわたる複数のセキュリティ特性を分析および関連付けることで、露出の検出結果の重大度を計算します。Security Hub はこれらの要素を個別に評価するのではなく、コンテキストに基づくアプローチを使用し、各要素がどのように相関しているかに基づいて重大度を割り当てています。例えば、脆弱性が検知されたリソースがあった場合に、インターネットから悪用可能であったり機密データへのアクセス権を持っていたりすると、より高い重大度となる可能性があります。

Security Hub は、露出の検出結果のデフォルト重大度を決定するために、いくつかの要素を使用します。

- 発見のしやすさ – ポートスキャンやインターネット検索など、リスクのあるリソースを発見するための自動ツールの利用可能性。

- 悪用のしやすさ – 脅威アクターがリスクを悪用できる容易さ。例えば、オープンなネットワークパスや誤って設定されたメタデータがある場合、脅威アクターはより迅速にリスクを悪用できます。

- 悪用の可能性 – Security Hub は、脆弱性が悪用される確率を推定するデータ駆動型スコアリングシステム Exploit Prediction Scoring System (EPSS) などの外部シグナルと、内部の脅威インテリジェンスの両方を使用して、リスクが悪用される確率を判断します。この包括的なアプローチは、Amazon Elastic Compute Cloud (EC2) インスタンスと AWS Lambda 関数の露出の検出結果に適用されます。

- 認知度 – リスクが単なる理論上のものではなく、どの程度公になっているか、あるいは、自動化されたエクスプロイト (攻撃手法) が存在しているか。この要素は EC2 インスタンスと Lambda 関数の露出の検出結果に適用されます。

- 影響 – エクスプロイトが実行された場合の潜在的な被害。例えば、露出によって、データ漏洩による機密性の喪失、データ破損による完全性の喪失、可用性の喪失、または説明責任の喪失につながる可能性があります。

このウィジェットのリスク一覧は、重大な検出結果の数が最も多い上位 8 つのリスクに絞って表示されます。2 つ以上のリスクで重大な検出結果の数が同じ場合、それらの検出結果は自動的に、より最近の重大な検出結果の後ろにグループ化されてリストに表記されます。

図 1: 露出の概要ウィジェット

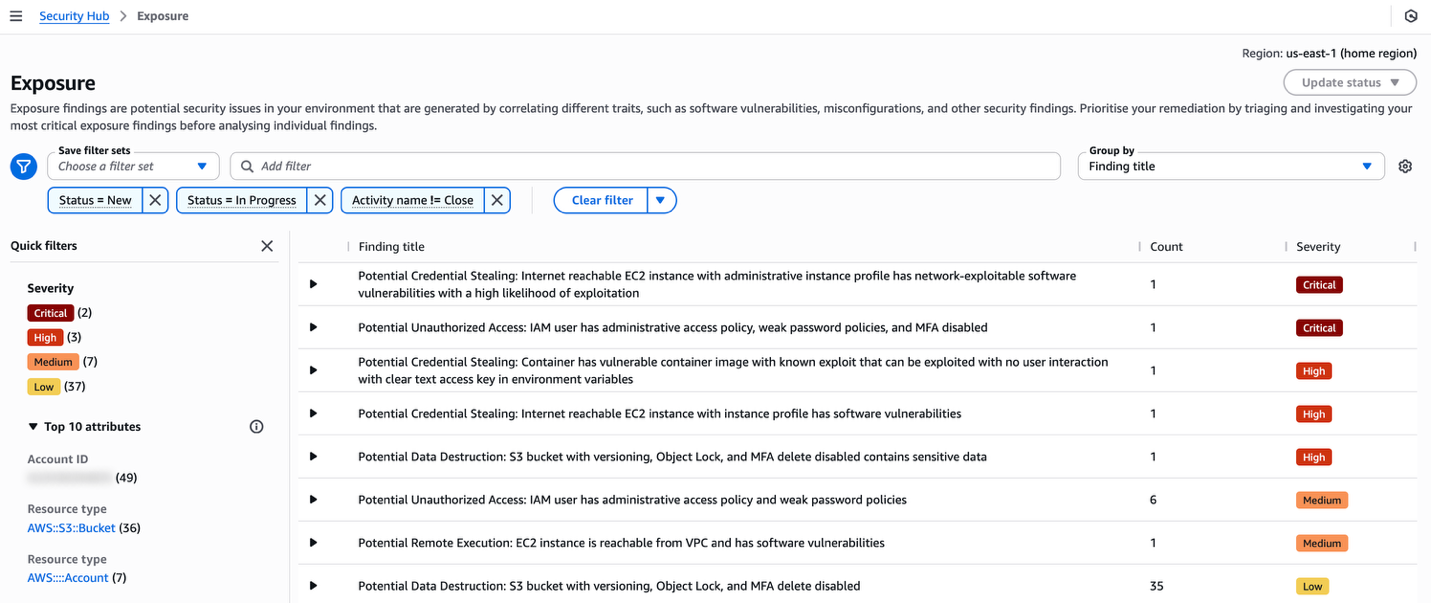

このウィジェットから露出のダッシュボードに移動すると、潜在的なセキュリティ問題の継続的な分析のために、事前にフィルタリングされた露出のビューを確認できます。各重大度に関連付けられた数字を選択して重大度でフィルタリングしたり、リストから選択して特定の露出の検出結果を表示したり、[すべての露出検出結果を表示] を選択して図 2 に示す新しい露出のダッシュボードを表示したりすることができます。

図 2: 露出のダッシュボード

露出のコンソールでは、検出結果をタイトル別に、重大度の高い順に表示しています。これはフィルター条件によって整理され、検出結果のタイトルでグループ化されています。図 2 に示すように、左側に表示される [クイックフィルター] では、重大度、全体の中で検出結果が多いトップ 10 の属性、トップ 10 のアカウント、トップ 10 のリソースタイプに基づいて、露出の検出結果を迅速にフィルタリングする方法を提供します。フィルターの使用に加えて、[グループ化条件] のドロップダウンを使用することで、AWS アカウント ID、リソースタイプ、製品名など特定の属性で露出の検出結果をグループ化することもできます。

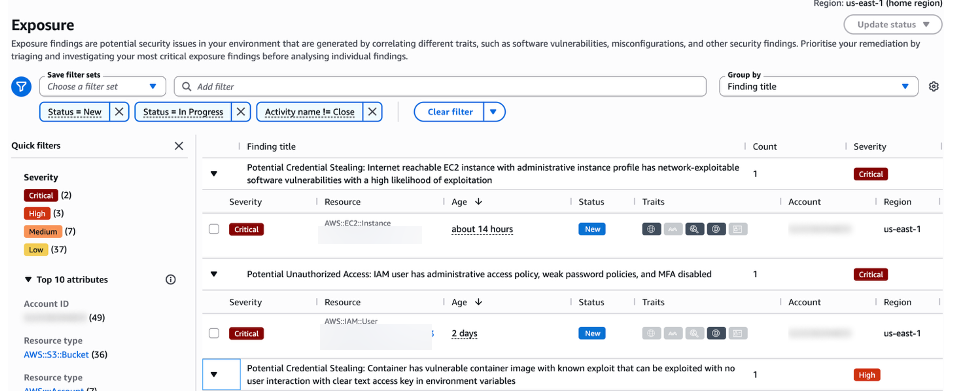

露出の検出結果をレビューするには、図 3 に示すように検出結果を展開し、ソフトウェアの脆弱性、不適切な設定、到達可能性などのリソース、ステータス、属性、および特性の相関関係を表示します。これらは特性タイプとも呼ばれます。特定の露出の検出結果では、特性は 1 つ以上のシグナルに関連付けられ、シグナルは 1 つ以上の指標を含むことができます。

図 3: 露出の検出結果

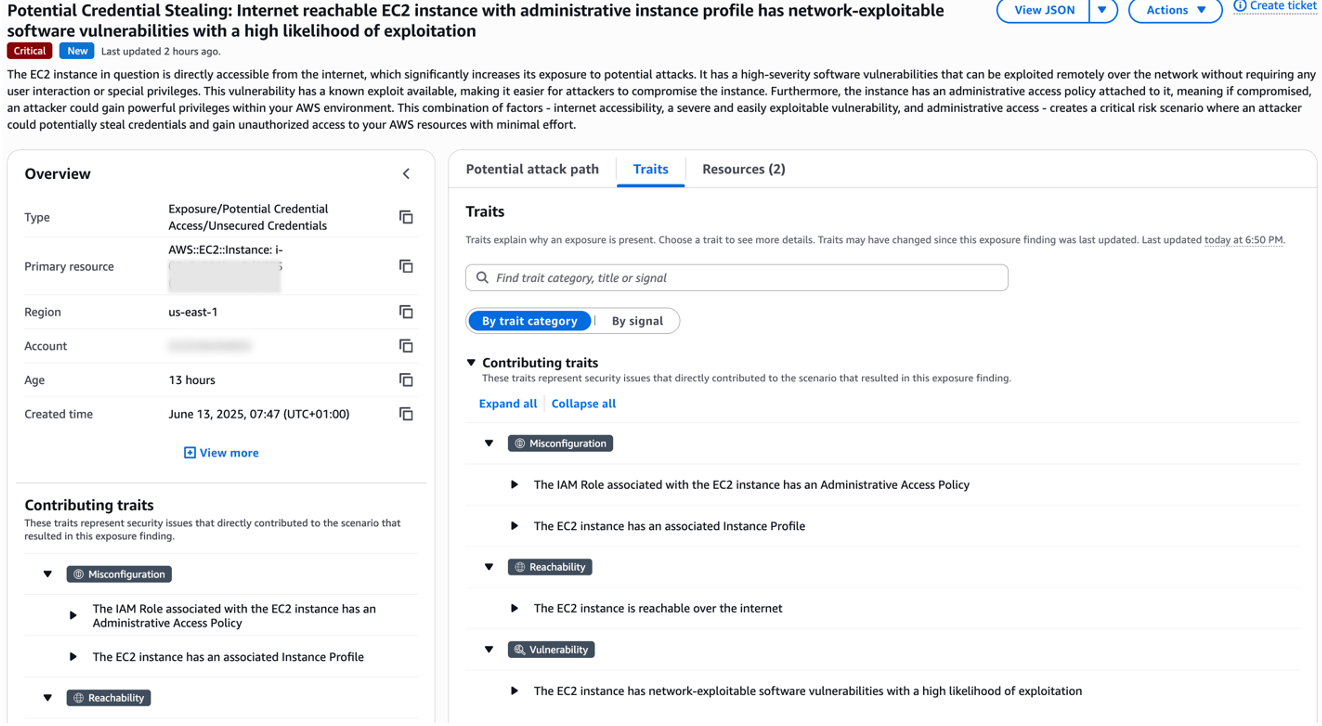

図 3 に示すように、[Potential Credential Stealing: Internet reachable EC2 instance with administrative instance profile has network-exploitable software vulnerabilities with a high likelihood of exploitation] という検出結果は、そのインスタンスに不適切な設定、脆弱性、および到達可能性 (リソースへのオープンなネットワーク経路があることの示唆) が関連することを示しています。リスクに関連する行の任意の場所を選択すると、図 4 に示す概要パネルが表示され、このシグナルについてより詳しい情報を参照することができます。

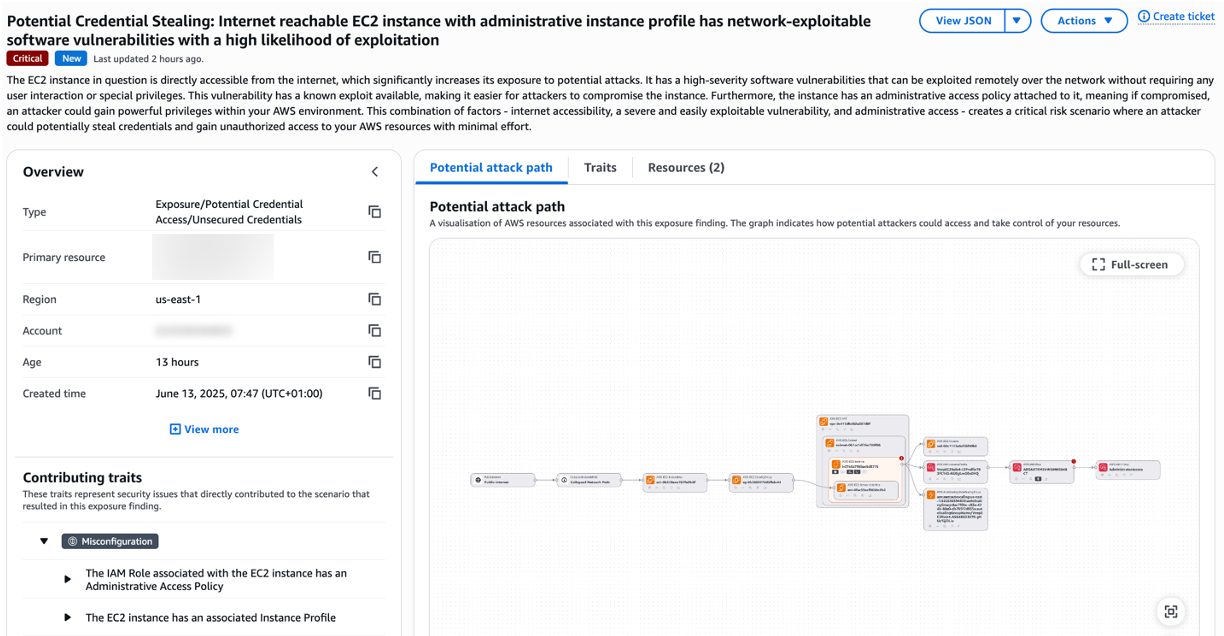

図 4: 露出の検出結果の概要

この例では、us-east-1 リージョンにあるインターネットからアクセス可能な EC2 インスタンスのソフトウェア脆弱性に関する重大度が [重要] である検出結果を示しています。この可視化が強力なのは、[潜在的な攻撃パス] の図を参照することで、潜在的な脅威アクターがこれらの脆弱性をどのように悪用してリソースにアクセスする可能性があるかをマッピングして、重要なポイントを把握するのに役立つからです。この検出結果には、リソース識別子、作成時間、到達可能性、脆弱性、および不適切な設定などの重要なメタデータも含まれています。

この検出結果を使用することで、複雑なセキュリティの関連性をすばやく理解し、リスクの状況を評価し、修復の優先順位を決定できます。それにより、クラウド内のワークロードをより適切に保護し、より情報に基づいたセキュリティの意思決定を行うことができるようになります。セキュリティの対応に優先順位を付けるために、検出結果の重大度レベルを調整したり、ステータスを更新したり、OCSF 形式で検出結果をエクスポートしたりすることもできます。

露出の検出結果が表示されている理由を確認するために、図 5 に示すように [特性] タブを選択します。これにより、不適切な設定や脆弱性などの特性が一覧表示されます。[特性] タブで [シグナル別] を選択すると、露出の検出結果に関連する全シグナルが一覧表示されます。これらのシグナルは、Security Hub CSPM や Amazon Inspector などのさまざまなサービスから作成された根本的な検出結果であり、それらが関連付けられて露出の検出結果に関連するリスクが判断されます。

図 5: 露出の検出結果の特性タブ

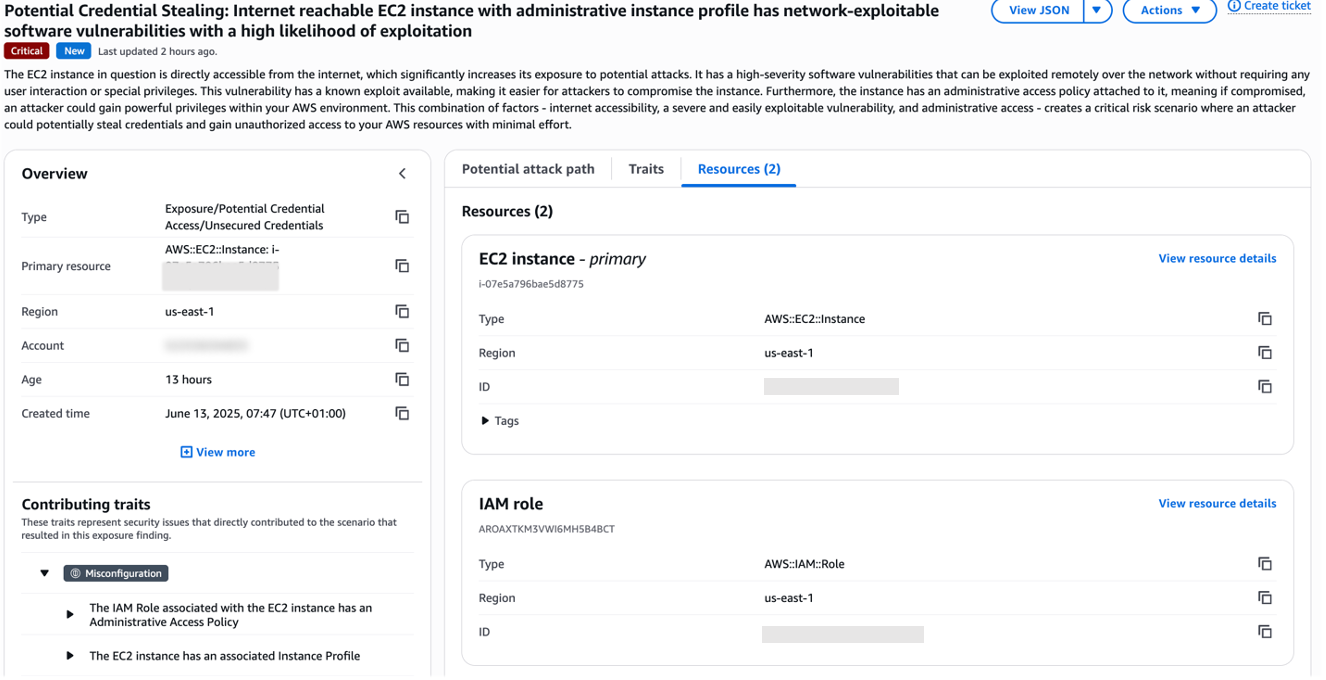

[リソース] タブを選択すると、図 6 に示すように、露出の検出結果に関連するリソースが表示されます。

図 6: 露出の検出結果のリソースタブ

表示されるリソースは 1 つだけとは限らず、EC2 インスタンス、Amazon Simple Storage Service (Amazon S3) バケット、AWS Identity and Access Management (IAM) ロールなど複数リソースの組み合わせで表示される場合もあります。このリソースのリストは、検出結果に起因するリスクを軽減するために、お客様の環境で何を修復する必要があるかを判断するのに役立ちます。

最後に、[チケット作成] のオプションを使用することで、Security Hub は Atlassian の Jira Service Management や ServiceNow などの人気のあるサービス管理システムとネイティブに統合し、インシデント管理プロセスを効率化できます。この統合により、手動でのチケット作成の必要性が最小限に抑えられ、セキュリティ問題の発見から修復までの時間を短縮することができます。組織は Security Hub 自動化ルール を使用して、Security Hub コンソールから直接セキュリティ検出結果のチケットを自動作成して追跡でき、重大なセキュリティの露出が未対応のまま放置されないようにするのに役立ちます。これらの広く使用されているサービス管理システムとの統合により、一貫したワークフローの維持、修復作業の追跡がしやすくなり、セキュリティチームと運用チームのコラボレーションもより行いやすくなります。このように、検出から解決までの効率的な道筋を提供することで、セキュリティ運用の効率化を図ることができます。

まとめ

Security Hub の強化された露出の検出機能は、組織がクラウド環境を安全に保つ方法を大きく進歩させることができます。複数の AWS サービスを通してセキュリティシグナルを自動的に関連付けて分析することで、Security Hub はお客様が最も重大なセキュリティ問題が何であるかを、自信を持って大規模に優先順位付けして対応するのに役立ちます。潜在的な攻撃パスを直感的に可視化し、インテリジェントな重大度ランキングと総合的な特性分析を提供することで、リスクの優先順位付けについてセキュリティチームがデータに基づく意思決定を行うことを可能にします。

Security Hub の露出の検出結果は、組織がセキュリティ体制を発生ベース型から事前予防型へ、以下の方法で移行するのに役立ちます。

- パブリックにアクセス可能となっているリソースを自動的に発見して評価する

- セキュリティの機能と設定について明確な可視性を提供する

- 複数のセキュリティシグナルを関連付けて、重大なリスクを特定する

- 実行可能な修復手順を提示する

- 効率的な分析のための直感的なフィルタリングとグループ化オプションを提供する

クラウド環境が複雑化し続ける中、露出の検出機能は、潜在的なセキュリティの問題を前もって対応するために必要な自動化、インテリジェンス、コンテキストを提供します。これにより、セキュリティチームは重大なリスクへの対応に貴重な時間を集中して使えるようになり、最終的に組織がクラウド環境全体でより強固なセキュリティ体制を維持するのに役立ちます。

小規模な開発環境または大規模なエンタープライズ環境のどちらを管理している場合でも、Security Hub の露出の検出結果は、AWS ワークロードを効果的に保護し、進化し続ける周辺環境の中で強固なセキュリティ体制を維持するために必要な洞察を提供します。

本ブログ記事に関するフィードバックがございましたら、翻訳元ブログの Comments 欄にコメントを投稿してください。本ブログ記事に関する質問がある場合は、AWS Security, Identity, and Compliance re:Post で新しいスレッドを開始するか、AWS サポートまでお問い合わせください。

本ブログは Solutions Architect の 泉 航 が翻訳しました。