Amazon Web Services ブログ

カスタムパーミッションを使用した Amazon Quick Suite のエンタープライズガバナンスの確立

本記事は、2025 年 10 ⽉ 9 ⽇に公開された Establishing enterprise governance in Amazon Quick Suite using custom permissions を翻訳したもの です。翻訳は Public Sector PSA の西川継延が担当しました。

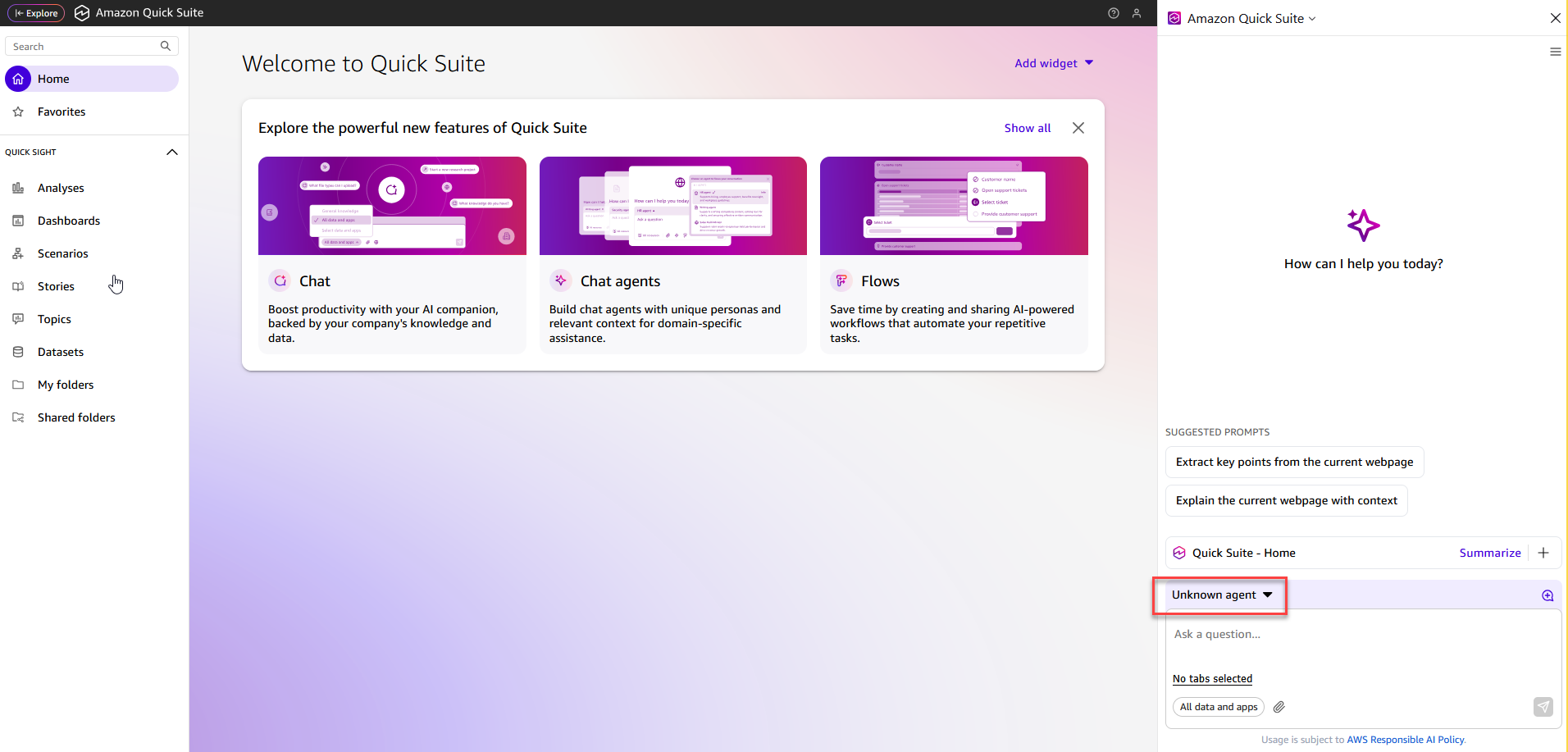

Amazon QuickSight は、2025 年 10 月 9 日に Amazon Quick Suite へと進化し、単一の BI 製品から、ビジネスインサイト、リサーチ、自動化のための AI エージェントを含む包括的なスイートへと拡張されます。Quick Suite は、セキュリティとユーザーアクセスポリシーを維持しながら、ユーザーがよりスマートかつ迅速に作業できるよう支援します。あらゆるスキルレベルのビジネスユーザーが、数日ではなく数分で関連するデータソース全体から重要な情報を見つけ、自然言語でデータを分析し、洗練されたビジュアライゼーションを作成し、ツールを切り替えることなくインサイトに基づいてすぐに行動し、あらゆるタスクを自動化できます。これらの機能強化の中核にあるのは、構造化データと非構造化データソースの統合であり、スイートの強力な新機能を推進しています。

今日の急速に進化する生成 AI の状況において、企業は環境内でユーザーが利用できる機能や能力に対する堅牢なガバナンスと正確な制御をますます重視しています。Amazon QuickSight が Amazon Quick Suite へと進化し、幅広いエージェント型 AI 機能を導入する中で、安全でスケーラブルかつ柔軟なアクセス管理の必要性がこれまで以上に重要になっています。

が

これに対処するため、Quick Suite では、Manage Quick Suite コンソールからアクセス可能な、強化されたカスタム権限コントロールを導入しています。これらのコントロールは、きめが粗い制御ときめ細やかな制御の両方のアクセス制限をサポートしており、管理者がシームレスで生産的なユーザーエクスペリエンスを維持しながら、特定の機能へのユーザーアクセスを制限することで、最小権限の原則を実施するのに役立ちます。

Quick Suite の権限は、アカウントレベル、ロールレベル、ユーザーレベルの 3 つの階層レベルで構成されています。明確な優先順位モデルにより、ユーザーレベルの権限はロールレベルの権限を上書きし、ロールレベルの権限はアカウントレベルの権限よりも優先されます。この柔軟なアーキテクチャにより、管理者は組織の特定のニーズに合わせてセキュリティポリシーをカスタマイズできます。

このブログ記事では、カスタムパーミッションを使用して、機能レベルおよびオペレーションレベルのガバナンスを実装するための包括的なガイドを提供します。これにより、組織は生成 AI の最新イノベーションを自信を持って採用しながら、エンタープライズグレードのセキュリティ、コンプライアンス、制御を提供できます。

カスタムパーミッションのメリット

Amazon Quick Suite のカスタムパーミッションは、セキュリティの強化、ガバナンスの向上、ユーザーエクスペリエンスの改善といった戦略的な利点を提供します。これらのメリットを理解することで、管理者はこの機能を効果的に活用する方法について、情報に基づいた意思決定を行うことができます。

主な利点は次のとおりです。

- セキュリティとコントロール

- 最小権限の原則: ユーザーアクセスを必要な機能のみに制限します。

- きめ細かなアクセス制御: 機能の利用可能性を正確に制御します。

- マルチレベル管理: アカウント、ロール、ユーザーレベルで権限を制御します。

- ニアリアルタイムの適用: カスタム権限は適用後すぐに有効になるため、サインアウトして再度サインインする必要はありません。

- 柔軟性とスケーラビリティ

- 階層的なオーバーライド: ユーザー権限はロール権限をオーバーライドし、ロール権限はアカウント権限をオーバーライドします。

- 対象を絞った例外: グループ全体に影響を与えることなく、個々のユーザーに対して特定のアクセスルールを作成します。

- 動的な調整: ビジネスニーズの変化に応じて権限を変更します。

- エンタープライズ機能

- 包括的なカバレッジ: すべての主要な機能 (Flows、Research、Chat Agents、Dashboards) へのアクセスを制御します。

- 複数の実装オプション: コンソールインターフェイスまたは CLI や API を使用してプログラムで管理します。

- 運用上のメリット

- バランスの取れたイノベーション: 適切なコントロールを維持しながら、高度な機能の使用を保護します。

- 一貫した適用: 大規模な組織全体でセキュリティポリシーを統一的に適用します。

- 生産性の維持: ユーザーエクスペリエンスを損なうことなくアクセスを制限します。

これらのメリットにより、組織は適切なガバナンスを維持しながら、Amazon Quick Suite の機能を安全に使用できます。

一般的なユースケース

Quick Suite でカスタムパーミッションを活用するユースケースの例には、以下のようなものがあります。

- アカウントレベルで、すべての新しい Quick Suite 機能にグローバルな制限を適用する。

- 特定のユーザーセットに対して新機能へのアクセスを許可し、他のすべてのユーザーに対してはアクセスを制限する。このアプローチにより、より広範な展開の前に、特定のユーザーセットによる新機能の制御されたテストと評価が可能になります。

- アカウントレベルで特定の機能を制限するとともに、ロールレベルで新しいデータソースを作成する機能など、より詳細な機能を制御する。

カスタム権限管理の前提条件

Amazon Quick Suite の管理者は、自動的にカスタムパーミッションを管理する権限を取得するわけではありません。これは、特に役割の分離とアクセス制御が重要なエンタープライズ環境において、カスタムパーミッション管理を厳格に制御するために設計された意図的なセキュリティ対策です。適切な AWS Identity and Access Management (IAM) パーミッションがない場合、Quick Suite 管理者は、カスタムパーミッション設定にアクセスするために必要な IAM パーミッションがロールに不足していることを示すブロックメッセージに遭遇します。

Amazon Quick Suite 内でカスタムパーミッションを効果的に管理するには、次の前提条件を満たす必要があります。

- Quick Suite Admin Pro または Admin ロール: Quick Suite Admin または Admin Pro ロールが割り当てられている必要がありますが、これだけではカスタム権限を管理するアクセス権は付与されません。この機能には、追加の権限 (以下の通り) が必要です。

- コア IAM 権限: IAM ユーザーまたはロールは、Quick Suite 内でカスタム権限を管理するために、以下のコア権限を持っている必要があります。これらの権限は明示的に付与する必要があり、Quick Suite 内でカスタム権限プロファイルを管理するために不可欠です。

注意: インターフェースには Quick Suite と表示されますが、すべての API オペレーションと IAM アクセス許可は、既存の Amazon QuickSight の命名規則を引き続き使用します。IAM ポリシーの設定や AWS CLI および API 呼び出しを使用する際には、この違いを念頭に置くことが重要です。

- IAM フェデレーションまたは IAM Identity Center: 組織の構成に応じて、AWS アカウント所有者は必要なコアカスタムパーミッションを作成し、これらのパーミッションを特定のグループとユーザーに割り当てる必要があります。パーミッションは IAM フェデレーションまたは IAM Identity Center で管理できます。

- IAM フェデレーションの場合、必要なコアカスタムパーミッションを持つ特定の IAM ロールを Quick Suite 管理者に割り当てます。承認されると、これらの管理者はすべてのレベル (アカウント、ロール、ユーザー) でカスタムパーミッションを設定できます。

- IAM Identity Center の場合、上記のパーミッションを持つアクセス許可セットを作成し、カスタムパーミッションを管理するための適切なパーミッションを持つユーザーまたはグループに割り当てます。

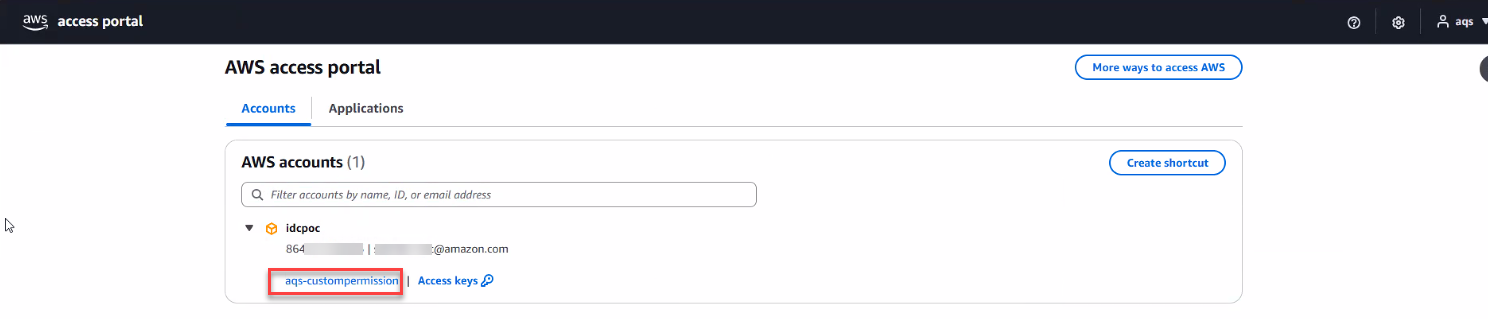

以下は、IAM Identity Center が有効化されたアカウントのユーザーから見たアクセスポータルのスクリーンショットです。このユーザーには、必要なコアカスタムパーミッションを含む aqs-custompermission パーミッションセットが割り当てられています。

これらのアクセス許可セットは、AWS アクセスポータルで利用可能なロールとして表示されます。複数のアクセス許可セットに割り当てられたユーザーは、アクセスポータルにサインインし、アカウントを選択して、スクリーンショットに示されているように割り当てられたアクセス許可セットを選択できます。管理者ユーザーは、Quick Suite にアクセスし、Quick Console に移動して、エンタープライズ要件を満たすカスタムアクセス許可を設定できます。

Manage Quick Suite Console: Custom permissions へのアクセスは、ショートカットを使用するか、コンソールの左パネルにある Permissions セクションに移動することで管理できます。

複数レベルにわたるカスタムパーミッション

管理者は、カスタム権限プロファイルを作成して適用することで、Amazon Quick Suite の機能へのアクセスを管理できます。これらの権限は、アカウントレベルで適用して Quick Suite 全体の機能へのきめが粗いアクセスを管理することも、ユーザーまたはロールレベルで適用して特定の機能へのきめきめ細やかなアクセスを制御することもできます。

ベストプラクティスとして、管理者はアカウントレベルで Chat Agents、Integrations、Flows、Automate、Knowledge Base、Spaces、Research、Dashboards、Analyses などの機能を制限または無効化できます。ユーザーまたはロールレベルでは、管理者は Quick Suite 内の個々の機能を制限するために、より詳細な制御を定義できます。

設定可能な機能の完全なリストについては、カスタムパーミッションのドキュメントを参照してください。

それでは、カスタムパーミッションを使用して機能や能力を管理および制限する方法を見ていきましょう。まず Quick Suite コンソール UI を使用し、次に API を使用します。

Flows

管理者は、Amazon Quick Suite のアカウントレベルで、すべてのユーザーに対して Quick Flows を無効にすることができます。

アカウント内の Flows の制限

Amazon Quick Suite アカウントのすべてのユーザーに対して Flows の使用を制限するには、次の手順に従ってください。

- 必要な IAM ポリシーが有効になっている管理者ユーザーとして Amazon Quick Suite にサインインします。

- Quick Suite で、右上のユーザープロファイルアイコンをクリックし、Manage Quick Suite を選択します。

- 左側のナビゲーションで、Manage Account、Permissions、Custom permissions を選択します。

- New profile を選択します。

- Flows チェックボックスを選択し、カスタム権限プロファイルの名前 (例:

Restrict-Flows) を入力して、Create を選択します。

Profiles ページにリダイレクトされます。

Profiles ページにリダイレクトされます。

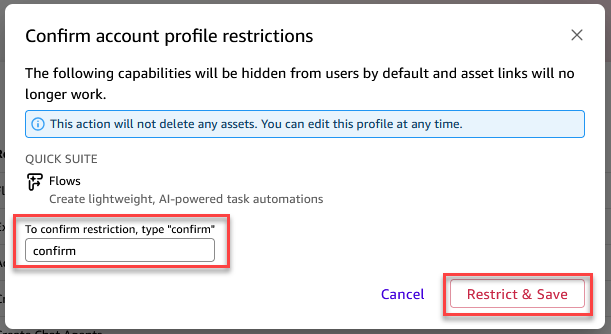

- 作成したプロファイルを見つけ、メニューアイコン (縦の三点リーダー) を選択し、Set as account profile を選択します。Confirm account profile restrictions ダイアログで、

confirmと入力し、Restrict & Save をクリックします。

適用されると、Quick Suite アカウントのすべてのユーザーに対して Flows が制限されます。

制限付き Flows の体験

アカウントレベルで Flows が制限されている場合の影響は次のとおりです。

- ユーザーエクスペリエンスへの影響

- Flows オプションが左側のナビゲーションメニューに表示されなくなり、エンドユーザーにとってこの機能の可視性が失われます。

- ユーザーは、反復的なタスクを自動化するための新しい Flows を作成できなくなります。

- チャットフッターの Flows メニューアイコンが非表示になり、この機能へのエントリーポイントが削除されます。

- ユーザーは既存の Flows にアクセスしたり実行したりできなくなり、Flows とのすべてのユーザーレベルのインタラクションが事実上無効になります。

- サービス全体への影響

- Flows がアカウントレベルで制限されると、ユーザーまたはロールレベルでのより具体的な機能によって上書きされない限り、アカウント全体のすべてのユーザーに対してこの機能が完全に無効になります。

- Flows 関連のすべての機能 (作成、実行、アクセス) が一律に制限され、サービス全体で制限が一貫して適用されます。

Automate

管理者は、Amazon Quick Suite のアカウントレベルで、すべてのユーザーに対して Automate を無効にできます。

アカウントでの Automate の制限

Amazon Quick Suite アカウントのすべてのユーザーに対して Automate の使用を制限するには、次の手順に従ってください。

- 必要な IAM ポリシーが有効になっている管理者ユーザーとして Amazon Quick Suite にサインインします。

- Quick Suite で、右上のユーザープロファイルアイコンをクリックし、Manage Quick Suite を選択します。

- 左側のナビゲーションで、Manage Account, Permissions, Custom permissions を選択します。

- New profile を選択します。

- Automate チェックボックスを選択し、カスタム権限プロファイルの名前 (例:

Restrict-Automations) を入力し、Create を選択します。

Profiles ページにリダイレクトされます。 - 作成したプロファイルを見つけ、メニューアイコン (縦の三点リーダー) を選択し、Set as account profile を選択します。Confirm account profile restrictions ダイアログで、

confirmと入力し、Restrict & Save をクリックします。

制限付き Automate の使用体験

Automate がアカウントレベルで制限されている場合の影響は次のとおりです:

- ユーザーエクスペリエンスへの影響

- 左側のナビゲーションメニューから Automate オプションが削除され、ユーザーは自動化インターフェースにアクセスできなくなります。

- ユーザーは新しい自動化プロジェクトやタスクを作成できなくなります。

- 既存の自動化タスクやプロジェクトへのアクセスがブロックされ、ユーザーはそれらを実行できなくなります。

- ユーザーは以前に作成した自動化タスクやプロジェクトを変更できなくなります。

- 実行されたタスクの実行ステータスの確認を含む、自動化のパフォーマンスを監視する機能が非表示になります。

- ナビゲーションパネルの Automate セクションが完全に非表示になり、この機能へのすべてのエントリーポイントが削除されます。

- サービス全体への影響

- Automate 機能がアカウントレベルで制限されると、アカウント全体のすべてのユーザーに対してこの機能が完全に無効化されます。

- 自動化に関連するすべての機能 (作成、変更、実行、監視) が体系的に無効化されます。

- これにより、管理上の制限への完全なコンプライアンスが確保され、サービス全体で自動化関連機能とのあらゆる形式のインタラクションが防止されます。

スペース

管理者は、Amazon Quick Suite のアカウントレベルで、すべてのユーザーに対して Spaces を無効にできます。

アカウント内の Spaces の制限

- 必要な IAM ポリシーが有効になっている管理者ユーザーとして Amazon Quick Suite にサインインします。

- Quick Suite で、右上のユーザープロファイルアイコンをクリックし、Manage Quick Suite を選択します。

- 左側のナビゲーションで、Manage Account, Permissions, Custom permissions を選択します。

- New profile を選択します。

- Spaces チェックボックスを選択し、カスタム権限プロファイルの名前 (例:

restrict-spaces) を入力して、Create を選択します。

Profiles ページにリダイレクトされます。 - 作成したプロファイルを見つけ、メニューアイコン (縦の三点リーダー) を選択し、Set as account profile を選択します。Confirm account profile restrictions ダイアログで、

confirmと入力し、Restrict & Save をクリックします。

制限付き Spaces の体験

アカウントレベルで Spaces が制限されている場合の影響は次のとおりです。

- ユーザーインターフェースへの影響

- 左側のナビゲーションメニューとすべてのインターフェースから Spaces オプションが削除されます。

- ユーザーは新しいスペースを作成したり、既存のスペースにアクセスしたりすることができなくなります。

- サービス全体への影響

- Space 内のカスタムナレッジハブ組織機能が利用できなくなります。

- すべてのコラボレーティブワークスペースへのアクセスが制限されます。

- Space 共有機能とコラボレーション機能が非表示になります。

- チャットエージェント:

- チャットエージェントインターフェース内で Spaces オプションが表示されなくなります。

- チャットアシスタント/エージェント内でリソースを選択するためのドロップダウンメニューに Spaces が含まれなくなります。

- リサーチエージェント:

- リサーチエージェント内に Spaces を含めるオプションが利用できなくなります。

- Spaces 機能がアカウント全体で完全に無効化されます。

アカウントレベルでの Spaces 機能のこの包括的な制限により、ユーザーは Spaces 機能のあらゆる側面を操作したり利用したりすることができなくなります。

次の GIF は、アカウントレベルの変更を適用する前の Spaces 機能を示しています。

次の GIF は、アカウントレベルの Spaces 制限が適用された後のエクスペリエンスを示しています。

アクション

管理者は、Amazon Quick Suite のアカウントレベルで、すべてのユーザーに対して Quick Actions を制限できます。

アカウント内のアクションの制限

- 必要な IAM ポリシーが有効になっている管理者ユーザーとして Amazon Quick Suite にサインインします。

- Quick Suite で、右上のユーザープロファイルアイコンをクリックし、Manage Quick Suite を選択します。

- 左側のナビゲーションで、Manage Account, Permissions, Custom permissions を選択します。

- New profile を選択します。

- Actions チェックボックスを選択し、カスタム権限プロファイルの名前 (例:

restrict-actions) を入力して、Create を選択します。

Profiles ページにリダイレクトされます。 - 作成したプロファイルを見つけ、メニューアイコン (縦の三点リーダー) を選択し、Set as account profile を選択します。Confirm account profile restrictions ダイアログで、

confirmと入力し、Restrict & Save をクリックします。

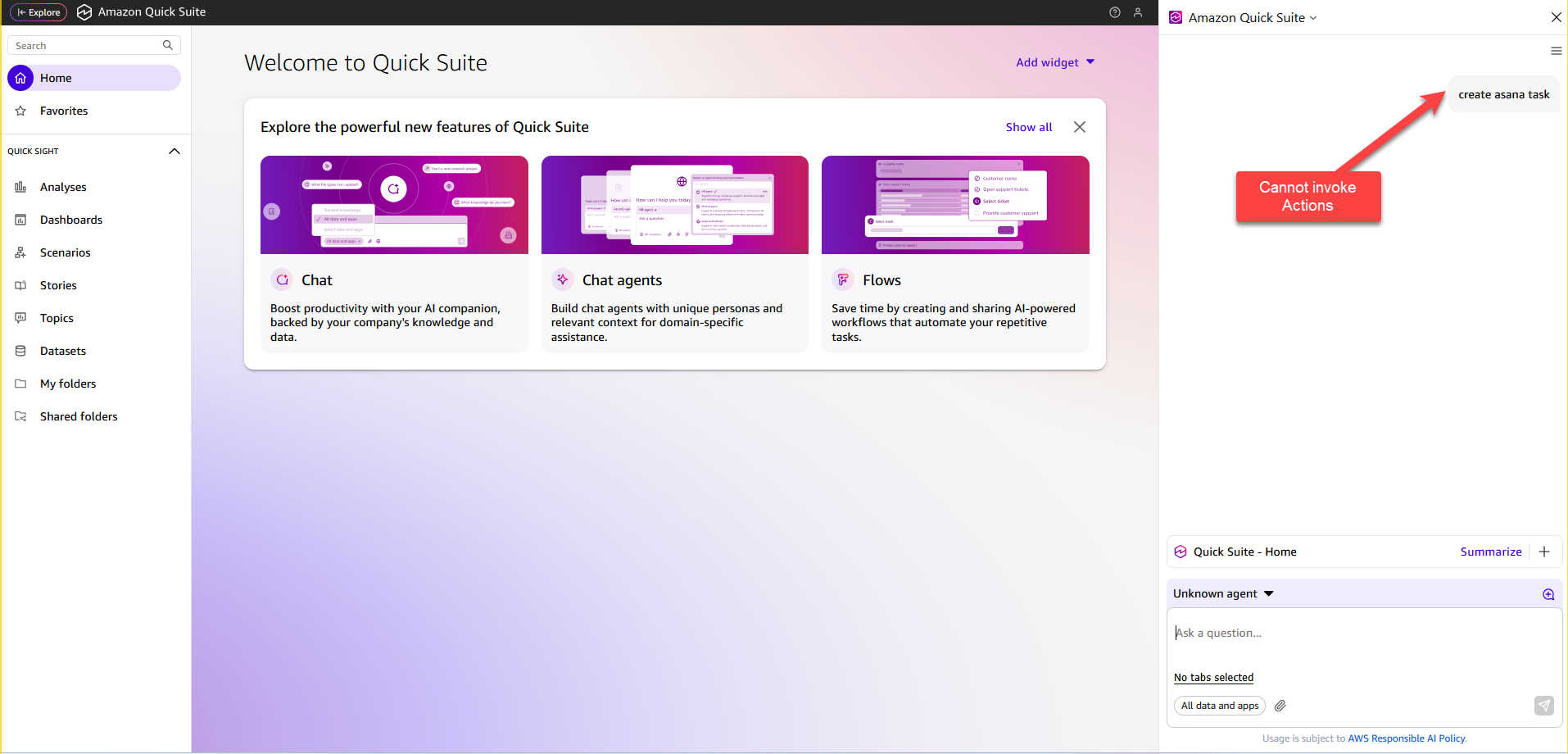

制限されたアクションの体験

Actions がアカウントレベルで無効化されている場合、サービス全体で以下の制限が適用されます:

- ユーザーインターフェースへの影響

- Connections メニューの Integrations セクションから Actions タブが削除されます。

- インターフェースメニューからすべてのアクション関連オプションが非表示になります。

- 新しい Actions の作成ができなくなります。

- 既存の Actions へのアクセスがブロックされます。

- 次のスクリーンショットに示すように、Quick Suite ブラウザ拡張機能内のすべてのアクションが呼び出せなくなります。

- サービス全体への影響

- 制限はアカウント内のすべてのスペースに一律に適用されます。

- チャットエージェントは Actions を呼び出すことができません。

- Actions に関連する統合機能は無効になります。

- Action は自動化タスクで利用できません。

- Quick Dashboard の機能:

- Actions は Quick Dashboard のビジュアル内から利用できなくなります

- ダッシュボード内のテーブルビジュアルで Actions ベースのアラートを設定できません

- アカウントレベルの制限により、ユーザーが自動化されたアクションを設定、変更、または呼び出すことを防ぎ、包括的なサービス制御を確保します。これにより、システムの安定性を維持しながら、セキュリティコンプライアンスを保ちます。

チャットエージェント

管理者は、Amazon Quick Suite のアカウントレベルで、すべてのユーザーに対して Chat Agents を無効にすることができます。

アカウント内のチャットエージェントの制限

- 必要な IAM ポリシーが有効になっている管理者ユーザーとして Amazon Quick Suite にサインインします。

- Quick Suite で、右上のユーザープロファイルアイコンをクリックし、Manage Quick Suite を選択します。

- 左側のナビゲーションで、Manage Account, Permissions, Custom permissions を選択します。

- New profile を選択します。

- Chat Agents チェックボックスを選択し、カスタムアクセス許可プロファイルの名前 (例:

Restrict-Chat-Agents) を入力して、Create を選択します。

Profiles ページにリダイレクトされます。 - 作成したプロファイルを見つけ、メニューアイコン (縦の省略記号) を選択し、Set as account profile を選択します。Confirm account profile restrictions ダイアログで、

confirmと入力し、Restrict & Save をクリックします。

制限付きチャットエージェントの体験

Chat Agents がアカウントレベルで無効化されている場合、サービス全体で以下の制限が適用されます。

- ユーザーエクスペリエンスへの影響

- 左側のナビゲーションパネルから Chat Agents オプションが削除されます。

- Quick Suite 内のデフォルトの AI チャットアシスタントである My Assistant がブロックされます。

- 新しいチャット会話の開始が制限されます。

- 既存のチャット履歴へのアクセスが無効になります。

- チャットインターフェースが完全に非表示になります。

- 保存されたチャット設定にアクセスできなくなります。

- Quick Suite ブラウザ拡張機能内のすべてのカスタムチャットエージェントが利用できなくなります。

- Quick Suite ブラウザ拡張機能内の My Assistant エージェントが利用できなくなります。

- サービス全体への影響

- チャット機能がシステムレベルで無効化され、すべてのユーザーに影響を与え、サービス全体の関連コンポーネントが無効化されます。

研究

管理者は、Amazon Quick Suite のアカウントレベルで、すべてのユーザーに対して Research Agent を無効にすることができます。

アカウント内での Research Agent の制限

- 必要な IAM ポリシーが有効になっている管理者ユーザーとして Amazon Quick Suite にサインインします。

- Quick Suite で、右上のユーザープロファイルアイコンをクリックし、Manage Quick Suite を選択します。

- 左側のナビゲーションで、Manage Account, Permissions, Custom permissions を選択します。

- New profile を選択します。

- Research チェックボックスを選択し、カスタム権限プロファイルの名前 (例:

Restrict-Research) を入力して、Create を選択します。

Profiles ページにリダイレクトされます。 - 作成したプロファイルを見つけ、メニューアイコン (縦の三点リーダー) を選択し、Set as account profile を選択します。Confirm account profile restrictions ダイアログで、

confirmと入力し、Restrict & Save をクリックします。

制限された Research Agent の体験

アカウントレベルで Research が無効になっている場合、サービス全体で以下の制限が適用されます:

- ユーザーエクスペリエンスへの影響

- すべてのユーザーの左側のナビゲーションパネルから Research オプションが削除されます。

- ユーザーは新しいリサーチクエリを開始できなくなります。

- ユーザーは以前のリサーチ履歴にアクセスできなくなります。

- この機能は表示されなくなり、アクセスできなくなるため、一貫したユーザーエクスペリエンスが保証されます。

- ユーザーは共有されたリサーチレポートにアクセスできなくなります。

- サービス全体への影響

- Research Agent はアカウントレベルで完全に無効化されます。

- すべての AI を活用したリサーチ機能がサービス全体で無効化されます。

- システムレベルの強制により、ユーザーはこの機能にアクセスできなくなります。

分析

管理者は、Amazon Quick Suite のアカウントレベルで、すべてのユーザーに対して分析機能を無効にすることができます。

アカウント内の分析の制限

- 必要な IAM ポリシーが有効になっている管理者ユーザーとして Amazon Quick Suite にサインインします。

- Quick Suite で、右上のユーザープロファイルアイコンをクリックし、Manage Quick Suite を選択します。

- 左側のナビゲーションで、Manage Account, Permissions, Custom permissions を選択します。

- New profile を選択します。

- Analyses チェックボックスを選択し、カスタム権限プロファイルの名前 (例:

Restrict-Analyses) を入力して、Create を選択します。

Profiles ページにリダイレクトされます。 - 作成したプロファイルを見つけ、メニューアイコン (縦の省略記号) を選択し、Set as account profile を選択します。Confirm account profile restrictions ダイアログで、

confirmと入力し、Restrict & Save をクリックします。

制限付き分析の体験

アカウントレベルで分析が無効になっている場合、サービス全体で以下の制限が適用されます:

- ユーザーインターフェースへの影響

- Quick Sight メニューの左側のナビゲーションパネルで Analyses オプションが利用できなくなります。

- データセットからの Create Analyses オプションが無効になります。

- 既存の Analyses がユーザーに利用できなくなります。

- Analyses への直接 URL アクセスがブロックされます。

- Dashboard の Save as Analyses オプションが利用できなくなります。

- 共有フォルダまたはマイフォルダ内の Analyses が無効になります。

- サービス全体への影響

- Analyses 機能がアカウント全体で完全に無効になります。

- すべての分析の作成、編集、表示機能がブロックされます。

ダッシュボードは分析から構築されますが、分析へのアクセスを制限しても、既存のダッシュボードの機能には影響しません。ユーザーは、ダッシュボードの作成に使用された基礎となる分析にアクセスできなくても、通常どおりダッシュボードを表示して操作できます。この制限により、公開されたダッシュボードコンテンツへのアクセスは継続しながら、すべての分析関連機能をユーザーが利用できないようにします。

ダッシュボード

管理者は、Amazon Quick Suite のアカウントレベルで、すべてのユーザーに対してダッシュボードの作成と編集機能を無効にすることができます。

アカウント内のダッシュボードの制限

- 必要な IAM ポリシーが有効になっている管理者ユーザーとして Amazon Quick Suite にサインインします。

- Quick Suite で、右上のユーザープロファイルアイコンをクリックし、Manage Quick Suite を選択します。

- 左側のナビゲーションで、Manage Account, Permissions, Custom permissions を選択します。

- New profile を選択します。

- Dashboards チェックボックスを選択し、カスタム権限プロファイルの名前 (例:

Restrict-Dashboards) を入力し、Create を選択します。

Profiles ページにリダイレクトされます。 - 作成したプロファイルを見つけ、メニューアイコン (縦の三点リーダー) を選択し、Set as account profile を選択します。Confirm account profile restrictions ダイアログで、

confirmと入力し、Restrict & Save をクリックします。

制限付きダッシュボードの使用体験

アカウントレベルで Dashboards が無効になっている場合、サービス全体で以下の制限が適用されます:

- ユーザーインターフェースへの影響

- Quick Sight メニューの左側のナビゲーションパネルから Dashboards オプションが削除されます。

- ユーザーは既存のダッシュボードにアクセスしたり、新しいダッシュボードを公開したりできなくなります。

- ダッシュボードへの直接 URL アクセスがブロックされます。

- お気に入りからダッシュボードオプションが削除されます。

- 既存または新規の分析において、ダッシュボードを公開するオプションが削除されます。

- ダッシュボードの構築に使用されたデータセットは、使用状況タブからダッシュボードにリダイレクトできなくなります。

- サービス全体への影響

- 制限はアカウント内のすべてのスペースに一律に適用され、既存のダッシュボードはスペースからアクセスできなくなります。

- Spaces: スペース内のダッシュボードが制限されます。

- Research: ダッシュボードをスペースを通じてソースとして使用できなくなります。

- Scenarios: Data to Insights シナリオでは、Quick Sight ダッシュボードからデータを選択するオプションは表示されますが、Find data を選択してもダッシュボードにアクセスできません。ダッシュボードがない場合でも、Upload file オプションを使用して Scenarios でデータを探索することができます。

- Stories: データストーリーを構築する際、ダッシュボードにアクセスできません。その結果、既存のデータストーリーは作成時に使用された元のビジュアルを表示しませんが、その他のすべてのコンテンツは影響を受けません。ピンボードから保存されたビジュアルを使用してデータストーリーを作成し続けることができます。

Dashboards 機能はアカウント全体で完全に無効化されます。この制限により、すべてのダッシュボード関連機能がユーザーにアクセス不可能となり、ダッシュボードアクセスに対する包括的な制御を維持しながら、Quick Suite の他の機能を通じた代替的なデータ探索方法を保持します。

機能レベルの制限 (ロールとユーザーレベル)

管理者は、すべてのレベルで機能レベルの制限を適用できます。デモンストレーションの目的で、ここではロールレベルとユーザーレベルの設定に焦点を当てます。以下の例は、管理者が機能セット全体を無効にすることなく、より広範な機能内の特定の関数を制限する方法を示しています。

- カスタムプロファイルを作成し、Quick Sight 機能制限の下にある Creating or updating all data sources オプションを選択して、他の機能を無効にすることなく機能を非表示にします。

- API を使用して、Author ロールにカスタムプロファイルを適用します。

現在、権限はコンソール UI ではなく、API を使用してロールまたはユーザーレベルでのみ割り当てることができます。ロールレベルの権限を適用する API の詳細については、ロールのカスタム権限を更新する セクションを参照してください。

- Author プロファイルを使用してログインし、カスタム権限を検証します。

ロールレベルでの機能制限

Author ロールのデータソース作成を制限することを検討してください。

この制限を持つ Author としてログインした場合:

- 左パネルの Datasets メニューの data source タブにある Create data source オプションがブロックされます。

- 左パネルのメニューで Data source タブの Datasets を選択すると、Create data source オプションが利用できなくなり、Author ロールを持つユーザーが新しいデータソースを作成できなくなります。

- Author は既存のすべてのデータソースにアクセスできますが、外部アプリケーションやデータベースから新しいデータソースを作成する権限はありません。

ユーザーレベルでの機能制限

このアプローチは、管理者が特定の機能へのアクセスを定義されたユーザーセットに制限する必要がある場合に特に有用です。アカウントレベルで制限を適用し、ユーザーレベルで選択的にアクセスを許可することで、承認されたユーザーに対する例外を維持しながら、より広範なアクセスを拒否できます。

個々のユーザーに対して Chat Agents の作成を制限するには:

- カスタムプロファイルを作成し、Quick Suite の機能制限で「Create Chat Agents」オプションを選択することで、新しいエージェントの作成を制限しつつ、共有されたエージェントとのチャットは可能にします。

- API を使用して、特定のユーザーにカスタムプロファイルを適用します。

現在、権限はコンソール UI ではなく、API を使用してロールまたはユーザーレベルでのみ割り当てることができます。ロールレベルの権限を適用する API の詳細については、以下の「ユーザーのカスタム権限を更新する」セクションを参照してください。

- 同じユーザープロファイルでサインインし、カスタムパーミッションを検証します

ユーザーがこの制限付きでログインした場合:

- Chat Agents が左パネルメニューに表示され、正常に表示されます。

- ユーザーはすべてのチャットエージェントのリストを表示し、既存のものにアクセスできますが、チャットエージェントウィンドウにアクセスしている間は Create Chat Agents オプションが利用できなくなります。

- ユーザーは既存のすべての Chat Agents にアクセスできますが、新しいチャットエージェントを作成する権限はありません。

権限が適用される優先順位

Quick Suite アカウントでカスタムパーミッションを効果的に実装するには、異なるパーミッションレベルがどのように相互作用し、互いにオーバーライドするかを理解することが重要です。パーミッションシステムは、複数のカスタムパーミッションセットがユーザーに適用される可能性がある場合に、どのパーミッションが優先されるかを決定する明確な階層構造に従っています。

- ユーザーレベルのカスタム権限: 個々のユーザーに直接適用されるカスタム権限は、権限階層において最も高い優先度を持ちます。これらの権限は、その特定のユーザーに対するロールレベルの権限やアカウントレベルの権限を上書きするため、管理者はロール全体の権限を変更することなく、特定のユーザーに対して例外を作成できます。

- ロールレベルのカスタム権限: ロール (Admin、Admin Pro、Author、Author Pro、Reader、または Reader Pro) に適用されるカスタム権限は、それらのロールのデフォルト権限よりも優先されます。カスタム権限プロファイルがロールに割り当てられると、そのロールを持つすべてのユーザーは、ユーザーレベルのカスタム権限で上書きされない限り、それらの制限の対象となります。

- アカウントレベルの権限: 各ロールに関連付けられた標準権限は、最も低い優先度を持ちます。これらの権限は、カスタム権限 (ユーザーレベルまたはロールレベル) が指定されていない場合、アカウント内のすべてのロールに適用されます。

大企業である AnyCompany Inc. が Quick Suite でカスタムパーミッションを実装し、さまざまな組織レベルでアクセスを管理する例を考えてみましょう。この組織は、セキュリティ要件と特定のビジネスニーズのバランスを取るために、3 つの異なるパーミッションレイヤーを確立することを目指しています。

アカウントレベルでは、AnyCompany Inc. のガバナンスポリシーの一環として、Flow 機能が全社的に制限されています。しかし、ビジネスアナリストチーム (全員に Reader Pro ロールが割り当てられている) には、データ機密性プロトコルに沿って、Research と Chat Agents へのアクセスを制限するという追加の制限が必要です。ユーザーレベルでは、特定のビジネスアナリストである John Smith が特別プロジェクトのために昇格されたアクセス権を必要としており、これは権限を細かく設定できることを示しています。

結果として得られるカスタムパーミッション構造は、アカウント、ロール、ユーザーの各レイヤーが必要に応じてカスタマイズおよびオーバーライドできることを示しています。

John Smith の結果的なアクセス権限 (ユーザーレベル):

- ✅ Flows: アクセス可能 (アカウント制限のユーザーレベルでの上書き)

- ✅ Research: アクセス可能 (ロール制限のユーザーレベルでの上書き)

- ✅ Chat Agents: 既存のエージェントにアクセス可能 (ロール制限のユーザーレベルでの上書き)

- ❌ Create Chat Agents: 制限あり (特定のユーザーレベルでの制限)

- ✅ その他すべての機能: 通常のアクセス

Reader Pro ロールを持つユーザー (ロールレベル):

- ✅ Flows: アクセス可能 (アカウント制限のロールレベルでのオーバーライド)

- ❌ Research: 制限あり (ロールレベルでの制限)

- ❌ Chat Agents: 制限あり (ロールレベルでの制限)

- ✅ その他すべての機能: 通常のアクセス

その他すべてのユーザー (アカウントレベル):

- ❌ Flows: 制限あり (アカウントレベルのポリシーが適用されます)

- ✅ その他すべての機能: 通常のアクセス

パイロットフェーズの完了後、AnyCompany Inc は John Smith のカスタム権限プロファイルを更新することを決定しました。元のプロファイルは「Create Chat Agents」機能のみを制限していましたが、改訂されたプロファイルでは、進化するガバナンス要件に合わせて、より広範な制限が導入されています。更新されたカスタム権限プロファイルには、以下の制限が含まれています:

- フロー機能

- リサーチ機能

- チャットエージェントを許可 – 既存のエージェントへのアクセスを許可しながら、「チャットエージェントの作成」機能を制限し続けます

変更されたプロファイルが適用されると、John Smith は Flows と Research の両方へのアクセスを失い (以前は保持していた)、新しい Chat Agents の作成は引き続き制限されますが、既存の Chat Agents とその他すべての Quick Suite 機能へのアクセスは保持されます。以下は、John の更新されたアクセス権の概要です。

- ❌ Flows: 制限あり (更新されたユーザーレベルの制限により、以前のアクセス権を失います)

- ❌ Research: 制限あり (更新されたユーザーレベルの制限により、以前のアクセス権を失います)

- ✅ Chat Agents: 既存のエージェントにアクセス可能 (アクセス権が維持されます)

- ❌ Create Chat Agents: 制限あり (以前の制限が継続されます)

- ✅ その他すべての機能: 通常のアクセス

プログラムによるアプローチを使用したカスタムパーミッション

カスタムパーミッションは、AWS CLI または API を使用して実装することもできます。以下の例は、AWS CLI または API を使用して、Flow、Actions、Automate などの新機能や、既存の Quick Sight 機能を無効にする方法を示しています。

CLI を使用している場合は、次のコマンドを使用して詳細を取得します。

すべてのカスタム権限プロファイルの一覧表示

新しいカスタム権限を設定する前に、既存のカスタム権限プロファイルと、Quick Account 内のさまざまなレベルで既に設定されている権限を確認してください。アカウント内のすべてのカスタム権限プロファイルをプログラムで一覧表示するには、次のように list-custom-permissions API を使用します。

注: 以下の例では、<<864571xxxxxx>> をご自身の AWS アカウント ID に置き換えてください。

4 つの異なるカスタムパーミッションを持つアカウントでコマンドを実行した後のサンプル出力:

カスタムパーミッションを使用したアクセス制限

Amazon Quick Suite でカスタム権限プロファイルを使用して、きめが粗い制御 (機能) またはきめ細やかな制御のアクセス (機能内の機能) を制御します。

- カスタム権限プロファイルを作成します。

- カスタム権限プロファイルを確認します。

- 適切なカスタム権限を割り当てます (アカウント、ロール、またはユーザーに対して)。

- 割り当てられたカスタム権限を確認します。

カスタム権限プロファイルの作成

create-custom-permissions API は、アカウント、ロール、またはユーザーレベルのプロファイルを含む、さまざまなスコープのカスタム権限プロファイルを作成するために使用されます。単一の機能、複数の機能に対する権限の定義、または Quick Suite や Quick Sight 内の特定の機能の制限をサポートしています。

以下の機能がサポートされています:

次の機能がサポートされています。

以下のサンプル create-custom-permissions API 呼び出しは、エクスポート機能を制限するプロファイルを作成します。

以下は customperm.json ファイルの内容です。

このコマンドが正常に実行されると、次の出力が表示されます。

カスタム権限プロファイルの確認

カスタム権限プロファイルを作成した後、適切な describe-*-custom-permissions API 関数を使用して確認と検証を行ってください。これにより、権限が意図したとおりに設定され、ガバナンスポリシーと整合していることを確認できます。

describe-custom-permissions API を使用して、新しく作成されたカスタムパーミッションを確認します。

コマンド実行後のサンプル出力:

カスタムパーミッションの割り当て

カスタムプロファイルの作成を確認したので、次にそれらをさまざまなレベルで割り当てていきます。まずアカウントレベルから始め、次にロールレベル、最後にユーザーレベルで割り当てます。

アカウントのカスタムパーミッションの更新

次の例は、UpdateAccountCustomPermission API を使用して、アカウントレベルで割り当てられたカスタムパーミッションを更新する方法を示しています。

コマンド実行後のサンプル出力:

ロールのカスタムパーミッションの更新

以下の例は、UpdateRoleCustomPermission API を使用して Author ロールのカスタム権限を更新し、このロールを持つユーザーがデータソースを作成できないように制限する方法を示しています。

ユーザーのカスタム権限の更新

次の例では、UpdateUserCustomPermission API を呼び出して、ユーザーに割り当てられたカスタムパーミッションを更新し、デフォルトの名前空間内でチャットエージェントを作成する機能を拒否します。

ロールに割り当てられたカスタムアクセス許可の確認

カスタムパーミッションの割り当てが正常に完了したら、各レベルで設定されたパーミッションを確認し、正確性とコンプライアンスを確保することが重要です。

割り当てられたカスタム権限プロファイルの説明 (アカウントレベル)

次の例は、アカウントに割り当てられているカスタムアクセス許可プロファイルを返します。なお、アカウントには常に 1 つのカスタムプロファイルのみを割り当てることができます。

API の実行が成功すると、次の出力が表示され、deny-all カスタム権限プロファイルがアカウントレベルで適用されます。

割り当てられたカスタム権限プロファイルの説明 (ロールレベル)

次の例では、Author ロールに割り当てられたカスタムアクセス許可プロファイルを取得します。ロールには、任意の時点で 1 つのカスタムプロファイルのみを割り当てることができることに注意してください。

コマンドが正常に実行されると、次の出力が表示され、deny-datasource プロファイルがロールレベルで適用されます。

割り当てられたカスタム権限プロファイルの説明 (ユーザーレベル)

次の例では、ユーザーレベルで割り当てられたカスタムアクセス許可プロファイルを取得します。ユーザーには、任意の時点で 1 つのカスタムプロファイルのみを割り当てることができることに注意してください。

コマンドが正常に実行されると、次の出力が表示され、deny-chat-agents プロファイルがユーザーレベルで適用されます。

カスタムアクセス許可の割り当て解除

未使用または不要なカスタムパーミッションを定期的にクリーンアップして、安全で適切に管理された環境を維持することをお勧めします。これは、delete-*-custom-permission API を使用して実行できます。この API は、Amazon Quick Suite 内のさまざまなレベルでの割り当て解除をサポートしています。

- カスタム権限プロファイル (アカウントレベル) の割り当て解除のサンプル API:

- ロールのカスタム権限の割り当てを解除するサンプル API:

- ユーザーのカスタム権限を割り当て解除するサンプル API:

- カスタム権限プロファイルのサンプル API を削除します:

まとめ

Amazon Quick Suite の強化されたカスタムパーミッションは、エンタープライズデータガバナンスとセキュリティ管理における大きな進歩を表しています。管理者にアカウント、ロール、ユーザーレベルで機能アクセスに対する詳細な制御を提供することで、組織は特定の運用要件とコンプライアンス基準に沿った高度なセキュリティフレームワークを実装できるようになりました。

階層的な権限構造では、ユーザーレベルの権限がロールレベルの権限を上書きし、ロールレベルの権限がアカウントレベルの権限を上書きします。この構造により、セキュリティと生産性のバランスを取るために必要な柔軟性が提供されます。このアプローチにより、組織は広範なセキュリティポリシーを確立しながら、全体的なガバナンスを損なうことなく、特定のユーザーやチームに対して的を絞った例外を作成する能力を維持できます。

直感的な Manage Quick Suite コンソールを通じて実装する場合でも、AWS CLI や API を通じてプログラム的に実装する場合でも、カスタムパーミッションは管理者に次のことを可能にします。

- Research、Automate、Chat Agents などの機密性の高い機能へのアクセスを制限することで、最小権限の原則を適用します。

- きめ細かなユーザーレベルおよびロールレベルのオーバーライドにより、運用の柔軟性を維持します。

- 一貫した適用により、大規模なエンタープライズ環境全体でセキュリティポリシーをスケールします。

- 動的な権限調整により、進化するビジネスニーズに適応します。

詳細については、Quick Suite のカスタムパーミッションのドキュメントを参照してください。

著者について

Raji Sivasubramaniam は、AWS のプリンシパルソリューションアーキテクトで、アナリティクスと AIML を専門としています。Raji は、世界中の Fortune 500 および Fortune 100 企業向けに、エンドツーエンドのエンタープライズデータ管理、ビジネスインテリジェンス、AIML ソリューションのアーキテクチャ設計を専門としています。マネージドマーケット、医師ターゲティング、患者分析など、さまざまな医療データセットを用いた統合医療データとアナリティクスに関する豊富な経験を持っています。

Raji Sivasubramaniam は、AWS のプリンシパルソリューションアーキテクトで、アナリティクスと AIML を専門としています。Raji は、世界中の Fortune 500 および Fortune 100 企業向けに、エンドツーエンドのエンタープライズデータ管理、ビジネスインテリジェンス、AIML ソリューションのアーキテクチャ設計を専門としています。マネージドマーケット、医師ターゲティング、患者分析など、さまざまな医療データセットを用いた統合医療データとアナリティクスに関する豊富な経験を持っています。

Neeraj Kumar は、AWS のシニアワールドワイドソリューションアーキテクトで、組織がデータを活用する方法を変革するエンタープライズ規模のソリューションを設計しています。自動車、製造、通信セクターにおけるデータとアナリティクスの 20 年以上の経験を持ち、Amazon Quick Suite と AI を活用したアナリティクスを使用して画期的なインサイトを引き出すためのグローバルカスタマーへのガイダンスを提供し、統合 AI/BI ランドスケープのモダナイゼーションとデータドリブン変革の加速を支援しています。

Neeraj Kumar は、AWS のシニアワールドワイドソリューションアーキテクトで、組織がデータを活用する方法を変革するエンタープライズ規模のソリューションを設計しています。自動車、製造、通信セクターにおけるデータとアナリティクスの 20 年以上の経験を持ち、Amazon Quick Suite と AI を活用したアナリティクスを使用して画期的なインサイトを引き出すためのグローバルカスタマーへのガイダンスを提供し、統合 AI/BI ランドスケープのモダナイゼーションとデータドリブン変革の加速を支援しています。

Salim Khan は、Amazon Quick Suite のスペシャリストソリューションアーキテクトです。Salim は、エンタープライズビジネスインテリジェンス (BI) ソリューションの実装において 16 年以上の経験を持っています。AWS に入社する前は、自動車、ヘルスケア、エンターテインメント、消費財、出版、金融サービスなどの業界に対応する BI コンサルタントとして働いていました。企業全体にわたって、ビジネスインテリジェンス、データウェアハウス、データ統合、マスターデータ管理ソリューションを提供してきました。

Salim Khan は、Amazon Quick Suite のスペシャリストソリューションアーキテクトです。Salim は、エンタープライズビジネスインテリジェンス (BI) ソリューションの実装において 16 年以上の経験を持っています。AWS に入社する前は、自動車、ヘルスケア、エンターテインメント、消費財、出版、金融サービスなどの業界に対応する BI コンサルタントとして働いていました。企業全体にわたって、ビジネスインテリジェンス、データウェアハウス、データ統合、マスターデータ管理ソリューションを提供してきました。