Amazon Web Services ブログ

Amazon GuardDuty が Extended Threat Detection の対象範囲を Amazon EKS クラスターに拡張

6 月 17 日、AWS re:Invent 2024 での発表「Amazon GuardDuty Extended Threat Detection: クラウドセキュリティの強化のための AI/ML 攻撃シーケンスの特定」でご紹介した機能を基に、対象範囲を Amazon Elastic Kubernetes Service (Amazon EKS) に拡張した Amazon GuardDuty Extended Threat Detection を発表しました。

Kubernetes ワークロードを管理するセキュリティチームは、コンテナ化されたアプリケーションを標的とする高度な多段階攻撃の検出に苦労することがよくあります。これらの攻撃には、コンテナの悪用、権限昇格、Amazon EKS クラスター内での不正な移動が含まれる場合があります。従来のモニタリングアプローチでは、個々の疑わしいイベントは検出できたとしても、さまざまなデータソースや期間にまたがる、より広範な攻撃パターンを見逃してしまうことがよくあります。

GuardDuty Extended Threat Detection では、Amazon EKS 監査ログ、EKS クラスターに関連付けられたプロセスの実行時の動作、EKS クラスターでのマルウェア実行、AWS API アクティビティにおけるセキュリティシグナルを自動的に相関させ、この機能を使用しなければ見過ごされる可能性のある高度な攻撃パターンを特定する、重大度の高い検出結果タイプが新たに導入されています。例えば、GuardDuty は、脅威アクターがコンテナアプリケーションを悪用し、特権サービスアカウントトークンを取得して、これらの昇格された権限を使用して機密性の高い Kubernetes シークレットまたは AWS リソースにアクセスする攻撃シーケンスを検出できるようになりました。

この新しい機能は、GuardDuty 相関アルゴリズムを使用して、潜在的な侵害を示唆するアクションシーケンスを監視および特定します。保護プランや他のシグナルソース全体で検出結果を評価して、一般的な攻撃パターンや新たな攻撃パターンを特定します。検出された攻撃シーケンスごとに、GuardDuty は、影響を受ける可能性のあるリソース、イベントのタイムライン、関与するアクター、シーケンスの検出に使用されたインジケーターなど、包括的な詳細を提供します。また、検出結果は、検知されたアクティビティを、MITRE ATT&CK® の戦術と手法、および AWS ベストプラクティスに基づく是正に関するレコメンデーションにマッピングします。これは、セキュリティチームが脅威の性質を理解するのに役立ちます。

EKS のために Extended Threat Detection を有効にするには、EKS Protection または Runtime Monitoring のうち、少なくとも 1 つの機能を有効にする必要があります。検出カバレッジを最大化するために、両方を有効にして検出機能を強化することをお勧めします。EKS Protection は監査ログを通じてコントロールプレーンのアクティビティをモニタリングし、Runtime Monitoring はコンテナ内の動作を監視します。これらを組み合わせることで、EKS クラスターの完全なビューが作成され、GuardDuty は複雑な攻撃パターンを検出できるようになります。

仕組み

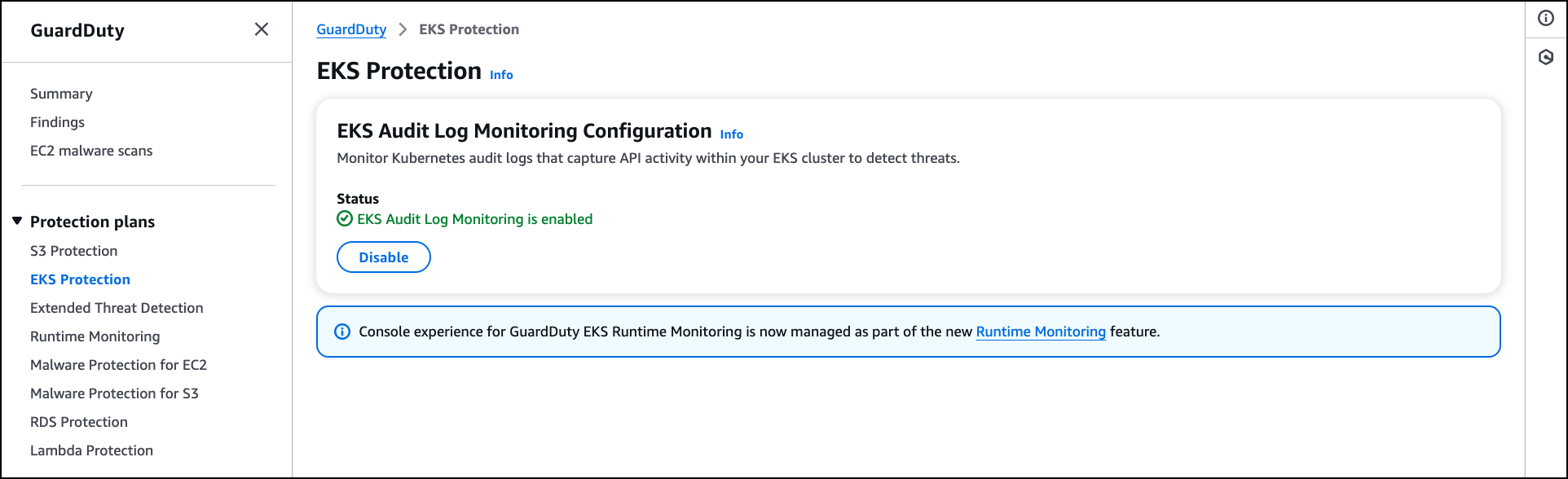

EKS クラスターのために新しい Amazon GuardDuty Extended Threat Detection を利用するには、GuardDuty コンソールに移動して、アカウントで EKS Protection を有効にします。右上のリージョンセレクターから、EKS Protection を有効にするリージョンを選択します。ナビゲーションペインで、[EKS Protection] を選択します。[EKS Protection] ページで、現在のステータスを確認し、[有効にする] を選択します。[確認] を選択して選択内容を保存します。

有効になると、GuardDuty は追加の設定を必要とせずに、EKS クラスターからの EKS 監査ログのモニタリングを直ちに開始します。GuardDuty は、独立したストリームを通じて、EKS コントロールプレーンから直接、これらの監査ログを使用します。これは、既存のログ記録設定には影響しません。マルチアカウント環境の場合、委任された GuardDuty 管理者アカウントのみが、メンバーアカウントのために EKS Protection を有効または無効にしたり、組織に参加する新しいアカウントのために自動有効化設定を構成したりできます。

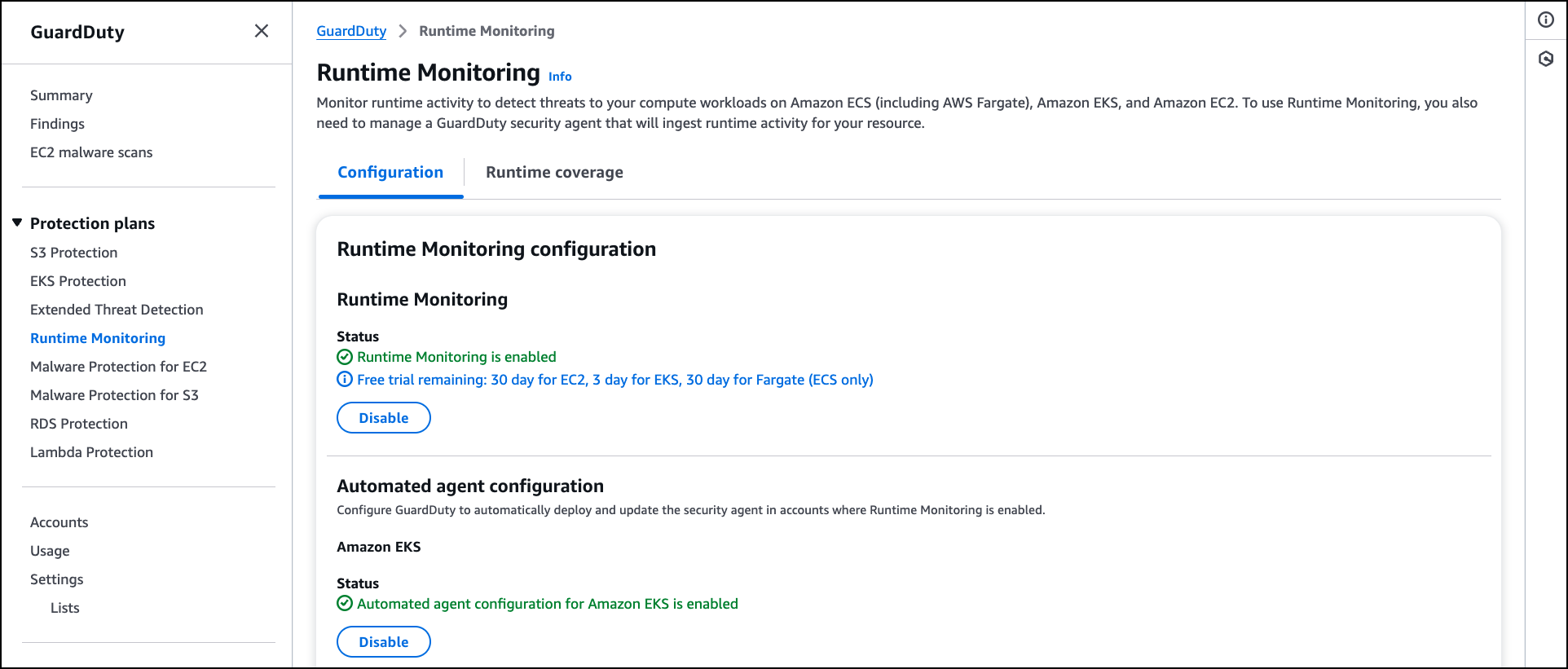

Runtime Monitoringを有効にするには、ナビゲーションペインで [Runtime Monitoring] を選択します。[設定] タブで [有効にする] を選択して、アカウントのために Runtime Monitoring を有効にします。

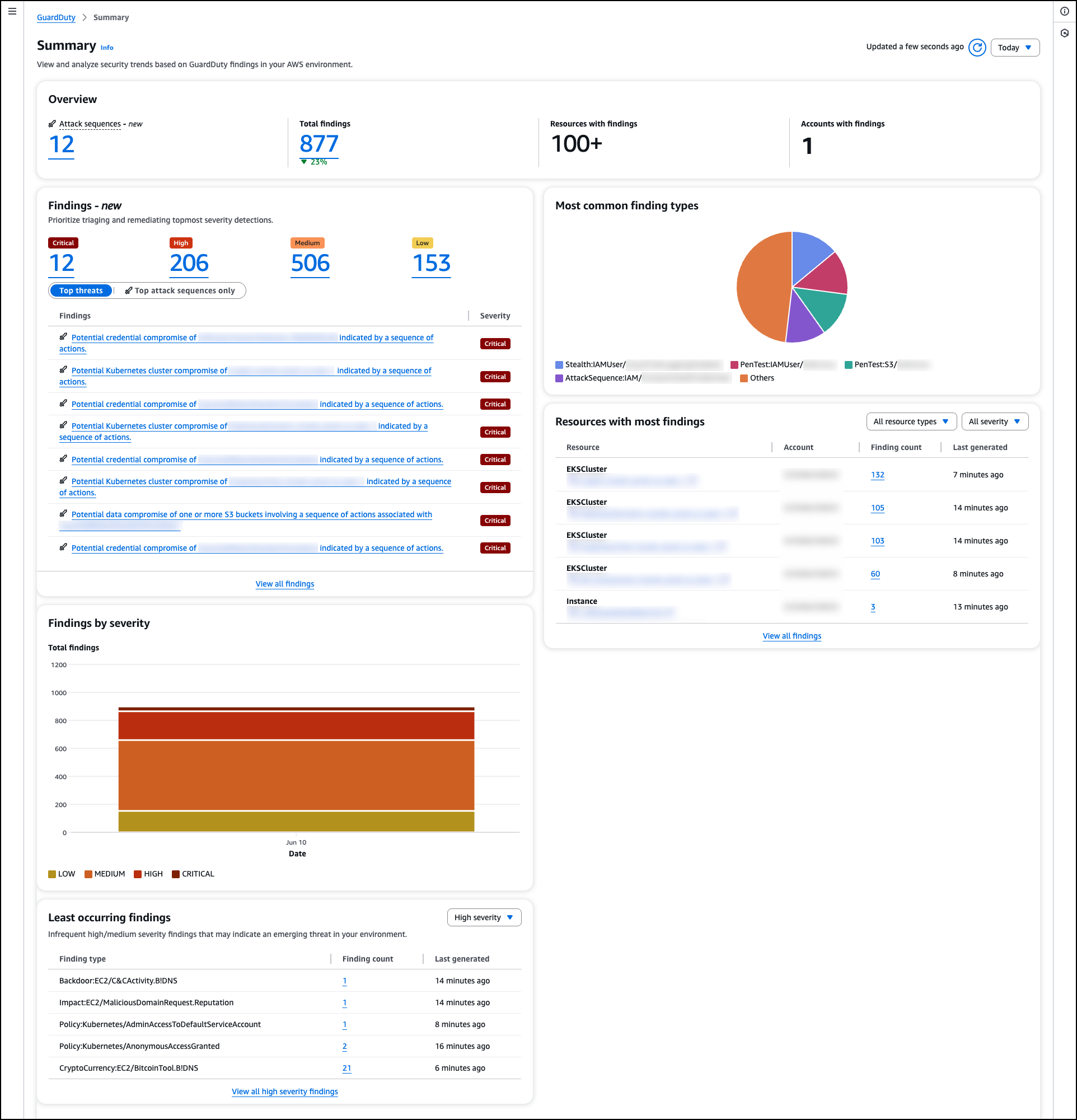

これで、[概要] ダッシュボードから、Kubernetes クラスターの侵害に特に関連する攻撃シーケンスと重要度の高い検出結果を表示できます。GuardDuty が、認証情報の侵害イベントや EKS クラスター内の疑わしいアクティビティなど、Kubernetes 環境における複雑な攻撃パターンを特定していることを確認できます。重大度、リソースへの影響、攻撃タイプ別に検出結果が視覚的に表されるため、Amazon EKS のセキュリティ体制を全体的に把握できます。これにより、コンテナ化されたワークロードに対する極めて重要な脅威を優先できます。

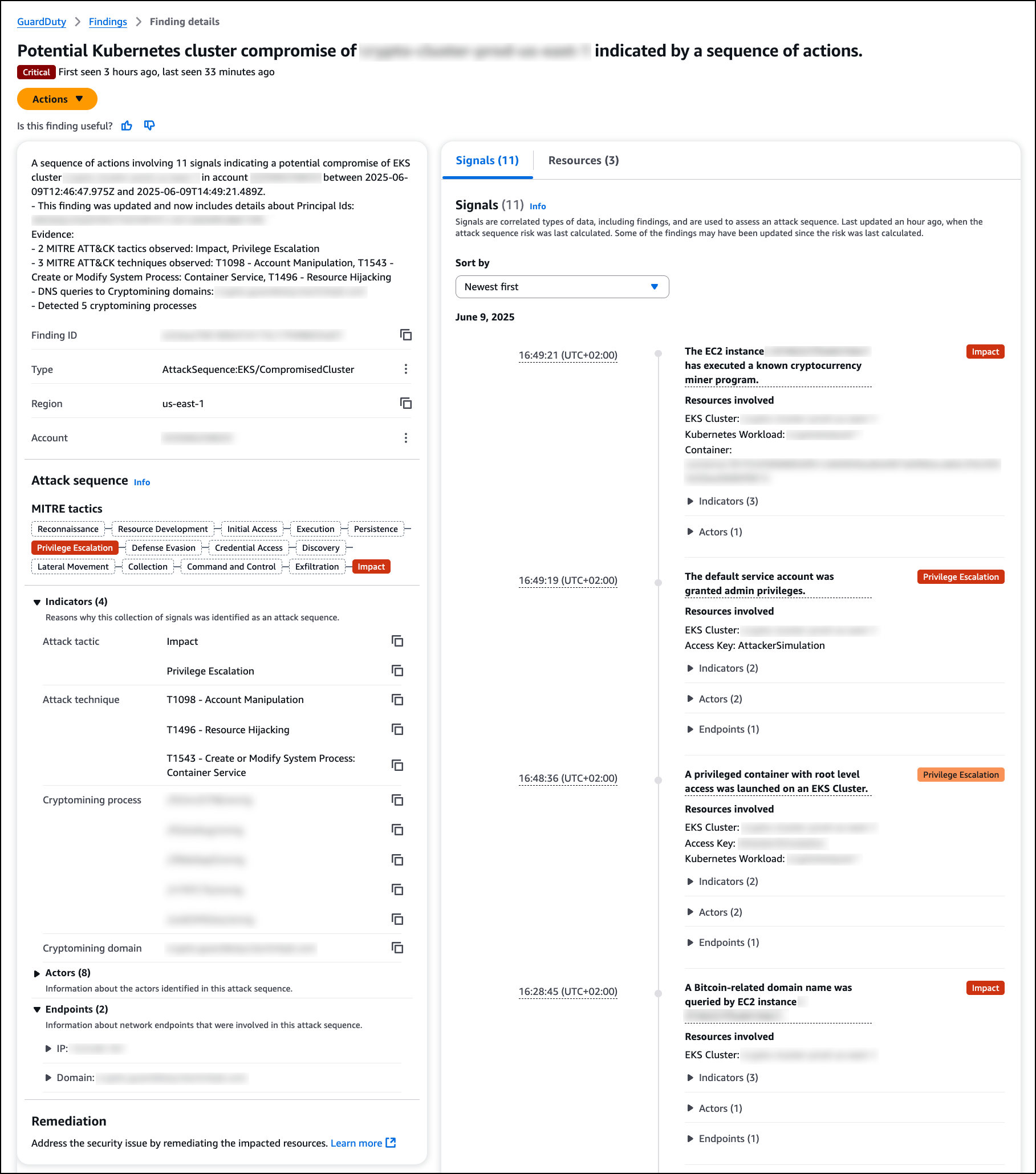

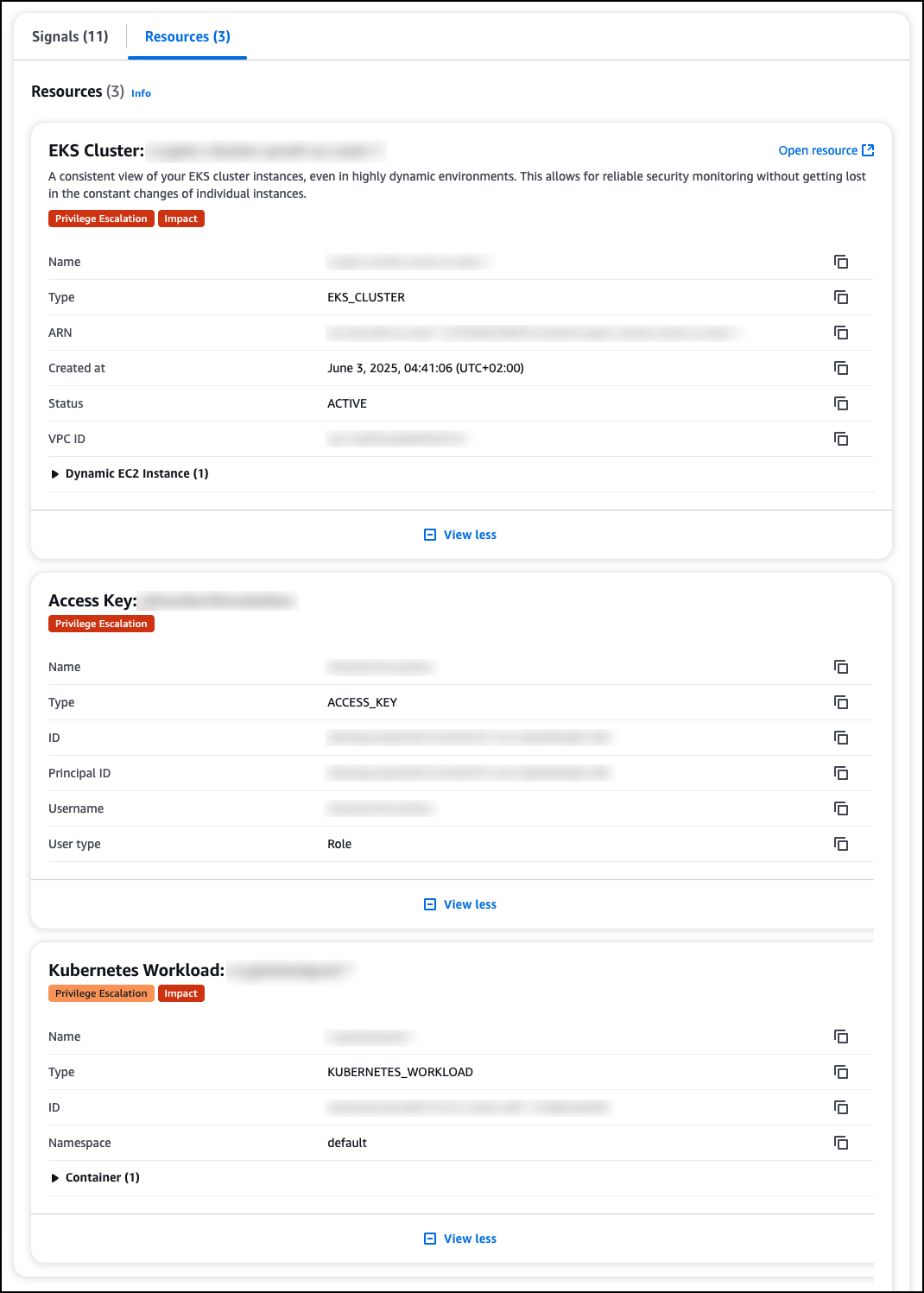

[検出結果の詳細] ページでは、EKS クラスターを標的とする複雑な攻撃シーケンスが可視化されるため、潜在的な侵害の全容を把握するのに役立ちます。GuardDuty は、シグナルをタイムラインに相関させ、検知された動作を、MITRE ATT&CK® の戦術や手法 (アカウント操作、リソースハイジャック、権限昇格など) にマッピングします。このきめ細かなインサイトにより、攻撃者が Amazon EKS 環境をどのように侵害しているのかが正確に明らかになります。EKS ワークロードやサービスアカウントなどの影響を受けるリソースを特定します。インジケーター、アクター、エンドポイントの詳細な内訳により、攻撃パターンを理解し、影響を判断して、是正作業の優先順位を決定するための実用的なコンテキストが提供されます。これらのセキュリティインサイトを統合ビューにまとめることで、Amazon EKS セキュリティインシデントの重大度を迅速に評価し、調査時間を短縮して、コンテナ化されたアプリケーションを保護するための的を絞った対策を実施できます。

[検出結果の詳細] ページの [リソース] セクションには、攻撃シーケンス中に影響を受けた特定のアセットに関するコンテキストが表示されます。この統合リソースリストにより、最初のアクセスから標的の Kubernetes コンポーネントに至るまで、侵害の正確な範囲を可視化できます。GuardDuty には、リソースタイプ、識別子、作成日、名前空間の情報などの詳細な属性が含まれているため、コンテナ化されたインフラストラクチャのどのコンポーネントで即時の対応が必要かを迅速に評価できます。この集中的なアプローチにより、インシデント対応中の推測作業が排除されるため、影響を受ける極めて重要なリソースの是正作業を優先し、Amazon EKS を標的とした攻撃の潜在的な影響範囲を最小限に抑えることができます。

今すぐご利用いただけます

対象範囲を Amazon EKS クラスターに拡大した Amazon GuardDuty Extended Threat Detection は、Kubernetes 環境全体にわたる包括的なセキュリティモニタリングを提供します。この機能を使用すると、さまざまなデータソース間でイベントを相関させ、従来のモニタリングでは見逃される可能性のある攻撃シーケンスを特定することで、高度な多段階攻撃を検出できます。

この拡張カバレッジの使用を開始するには、GuardDuty の設定で EKS Protection を有効にし、検出機能を強化するために Runtime Monitoring を追加することを検討してください。

この新機能の詳細については、Amazon GuardDuty のドキュメントをご覧ください。

原文はこちらです。