Amazon Web Services ブログ

Amazon WorkSpaces Personal を AWS PrivateLink で接続する

このブログは 2025 年 6 月 26 日 に Dave Jaskie、 Gekai Zou、 Aamir Khan、 Anshu Prabhat によって執筆された内容を日本語化したものです。原文はこちらを参照してください。

お客様から Amazon WorkSpaces Personal に接続するために AWS PrivateLink を活用する方法についてよくお問い合わせをいただきます。 PrivateLink は、インターネットゲートウェイ、 NAT デバイス、 VPN 設定などの従来のネットワークコンポーネントを必要とせずに、安全でプライベートな接続を確立するシームレスな方法を提供します。このアプローチは、ネットワークアーキテクチャを簡素化するだけでなく、攻撃対象領域を大幅に削減し、すべてのデータトラフィックを AWS ネットワーク内で安全に保つことでセキュリティを強化します。このブログでは、 PrivateLink を WorkSpaces と統合するプロセスを段階的にガイドし、お客様の環境でこれらの利点を活用できるよう支援します。

前提条件と制限事項

WorkSpaces の PrivateLink は現在、ストリーミングトラフィックでサポートされています。 WorkSpaces の前提条件と制限事項 の詳細については、管理者ガイド を確認してください。 PrivateLink を設定するには、まずセキュリティグループを設定し、 VPC エンドポイントを作成し、最後に VPC エンドポイントを使用するように WorkSpace ディレクトリを設定する必要があります。

ステップ 1: セキュリティグループの作成

このステップでは、 WorkSpaces クライアントが作成する VPC エンドポイントと通信できるセキュリティグループを作成します。

- Amazon EC2 コンソール のナビゲーションペインで、ネットワーク & セキュリティ、次にセキュリティグループに移動します。

- セキュリティグループの作成を選択します。

- 基本的な詳細で、以下を入力します:

セキュリティグループ名 – セキュリティグループを識別する一意の名前を入力します。

説明 – セキュリティグループの目的を説明するテキストを入力します。

VPC – VPC エンドポイントがある VPC を選択します。 - インバウンドルールに移動し、ルールの追加を選択して TCP トラフィック用のインバウンドルールを作成します。

- 以下を入力します:

タイプ – カスタム TCP を選択します。

ポート範囲 – 次のポート番号を入力します: 443 、 4195

ソースタイプ – カスタムを選択します。

ソース – ユーザーが VPC エンドポイントに接続するプライベート IP CIDR 範囲または他のセキュリティグループ ID を入力します。 IPv4 アドレスソースからのインバウンドトラフィックのみを許可するようにしてください。 - 各 CIDR 範囲またはセキュリティグループに対してステップ 4 と 5 を繰り返します。

- インバウンドルールに移動し、ルールの追加を選択して UDP トラフィック用のインバウンドルールを作成します。

- 以下を入力します:

タイプ – カスタム UDP を選択します。

ポート範囲 – 次のポート番号を入力します: 443 、 4195

ソースタイプ – カスタムを選択します。

ソース – ステップ 5 で入力したのと同じプライベート IP CIDR 範囲またはセキュリティグループ ID を入力します。 - 各 CIDR 範囲またはセキュリティグループに対してステップ 7 と 8 を繰り返します。

- セキュリティグループの作成を選択します。

ステップ 2: VPC エンドポイントの作成

Amazon VPC では、 VPC エンドポイントを使用して VPC をサポートされている AWS サービスに接続できます。この例では、 WorkSpaces ユーザーが WorkSpaces からストリーミングできるように Amazon VPC を設定します。

- Amazon VPC コンソールを開きます。

- ナビゲーションペインで、エンドポイント、次にエンドポイントの作成に移動します。

- エンドポイントの作成を選択します。

- 以下を確認します:

サービスカテゴリ – AWS サービスが選択されていることを確認します。

サービス名 – com.amazonaws.Region.prod.highlander を選択します。

VPC – インターフェースエンドポイントを作成する VPC を選択します。VPC エンドポイントにアクセス可能なネットワーク環境であれば、 WorkSpaces リソースがある VPC とは異なる VPC を選択できます。

プライベート DNS 名を有効にする – チェックボックスが選択されています。ユーザーがネットワークプロキシを使用してストリーミングインスタンスにアクセスする場合は、プライベートエンドポイントに関連付けられたドメインと DNS 名でプロキシキャッシュを無効にします。 VPC エンドポイント DNS 名はプロキシを通過できるようにする必要があります。

DNS レコード IP タイプ – IPv4 を選択します。デュアルスタックと IPv6 DNS レコード IP タイプは現在サポートされていません。デュアルスタックまたは IPv6 が選択されている場合、 VPC エンドポイントを使用して WorkSpaces からストリーミングできません。

サブネット – VPC エンドポイントを作成するサブネット(アベイラビリティーゾーン)を選択します。少なくとも 2 つのサブネットを選択することをお勧めします。

IP アドレスタイプ – IPv4 を選択します。

セキュリティグループパネル – 先ほど作成したセキュリティグループを選択します。

(オプション)タグパネルで、 1 つ以上のタグを作成できます。 - エンドポイントの作成を選択します。

- エンドポイントが使用可能になると、ステータス列の値が利用可能に変わります。

ステップ 3: VPC エンドポイントを使用するように WorkSpaces ディレクトリを設定する

ストリーミング用に作成した VPC エンドポイントを使用するように WorkSpaces ディレクトリを設定する必要があります。

- VPC エンドポイントと同じ AWS リージョンで WorkSpaces コンソールを開きます。

- ナビゲーションペインで、ディレクトリを選択し、

- 使用するディレクトリを選択します。

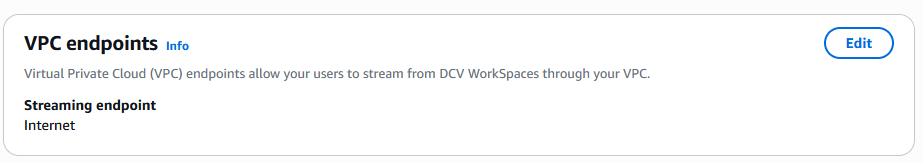

- VPC エンドポイントセクションに移動し、編集を選択します。

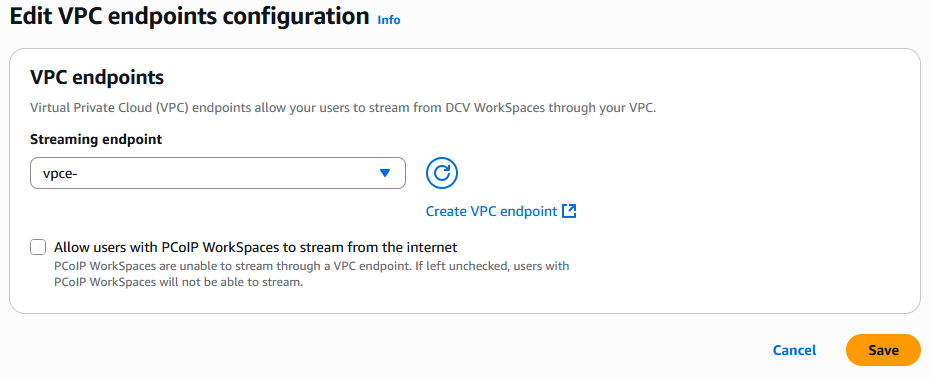

- VPC エンドポイントの編集ダイアログボックスで、ストリーミングエンドポイントの下で、作成した VPC エンドポイントを選択します。

- オプションで、PCoIP WorkSpaces を使用するユーザーがインターネットからストリーミングできるようにすることを有効にすることができます。

有効にすると、ユーザーはパブリックインターネット経由で PCoIP WorkSpaces からストリーミングできるようになります。そうでなければ、 PCoIP WorkSpaces はストリーミングに VPC エンドポイントの使用をサポートしていないため、ディレクトリ内の PCoIP WorkSpaces にアクセスできなくなります。 - 保存を選択します。

新しいストリーミングセッションのトラフィックは、この VPC エンドポイント経由でルーティングされます。ただし、現在のストリーミングセッションのトラフィックは、以前に指定されたエンドポイント経由でルーティングされ続けます。

まとめ

この投稿では、 Amazon WorkSpaces Personal を PrivateLink で設定する方法について説明しました。 PrivateLink の詳細については、製品ページをご確認ください。ご質問がございましたら、 AWS サポートチームまでお問い合わせください。 End User Compute の新機能の最新情報については、 AWS の新機能をチェックし、 YouTube プレイリストもぜひご覧ください。