Amazon Web Services ブログ

カスタムパーミッションを使用した Amazon Quick Suite 機能のガバナンス自動化

本記事は、2025 年 10 ⽉ 9 ⽇に公開された Automate governance of Amazon Quick Suite features using custom permissions を翻訳したもの です。翻訳は Public Sector PSA の西川継延が担当しました。

Amazon QuickSight は、2025 年 10 月 9 日に Amazon Quick Suite へと進化し、単一の BI 製品から、ビジネスインサイト、リサーチ、自動化のための AI エージェントを含む包括的なスイートへと拡張され、統合されたエクスペリエンスを提供します。Quick Suite は、セキュリティとユーザーアクセスポリシーを維持しながら、ユーザーがよりスマートかつ迅速に作業できるよう支援します。あらゆるスキルレベルのビジネスユーザーが、数日ではなく数分で関連するデータソース全体から回答を見つけ、自然言語でデータを分析し、洗練されたビジュアライゼーションを作成し、ツールを切り替えることなくインサイトに基づいてすぐに行動し、あらゆるタスクを自動化できます。これらの機能強化の中核にあるのは、構造化データソースと非構造化データソースの統合であり、これが 強力な新機能 を推進しています。

Quick Suite は、洗練された権限管理システムを提供します。アカウント、ロール、ユーザーレベルにまたがるこのマルチティアアプローチにより、組織は特定のニーズに合わせた正確なアクセス制御を実装できます。現在のアーキテクチャの主要な機能強化の 1 つにより、管理者は最小権限の原則を適用し、シームレスなユーザーエクスペリエンスを維持しながら、アカウントレベルで特定の機能へのユーザーアクセスを制限できるようになりました。きめが粗い制御、きめ細やかな制御の両方を提供することで、Quick Suite は、エンタープライズグレードのセキュリティとコンプライアンス基準を遵守しながら、最新の AI イノベーションを自信を持って採用できるよう企業を支援します。このイノベーションと制御のバランスにより、Quick Suite は、現代のデータ分析と AI 駆動の意思決定の複雑さに対応する組織にとって、極めて重要なツールとして位置づけられています。

この記事では、カスタムパーミッションを使用してアカウントレベルで機能レベルの制限をプログラムで実装する包括的なガイドを提供します。これにより、組織は生成 AI の最新イノベーションを採用しながら、エンタープライズグレードのセキュリティ、コンプライアンス、制御をサポートできます。新規および既存の Quick Suite アカウントサブスクリプションの両方で、アカウントレベルで AI ベースの機能をオフにするためのカスタムパーミッションの適用方法について説明します。

ソリューション概要

このソリューションは、Quick Suite と以下の AWS サービスを使用して、AWS アカウントにカスタムパーミッションを適用します。

- AWS CloudTrail は、AWS アカウントのガバナンス、コンプライアンス、運用監査、リスク監査を可能にするサービスです。

AWS Management Console、AWS Command Line Interface (AWS CLI)、AWS SDK および API を通じて実行されたアクションを含む、AWS アカウントで実行されたアクションを記録します。 - Amazon EventBridge は、イベントを使用してアプリケーションコンポーネントを接続するサーバーレスサービスで、スケーラブルなイベント駆動型アプリケーションを簡単に構築できます。

イベントに一致するルールを作成し、1 つ以上のターゲット関数またはストリームにルーティングできます。 - AWS Lambda は、サーバーのプロビジョニングや管理なしに、アプリケーションやバックエンドサービスのコードを実行できるサーバーレスのイベント駆動型コンピューティングサービスです。

200 以上の AWS サービスや Software as a Service (SaaS) アプリケーションから Lambda をトリガーでき、使用した分だけ料金を支払います。 - AWS CloudFormation は、宣言型言語でテンプレートを記述することで、AWS およびサードパーティのリソースをモデル化、プロビジョニング、管理できる Infrastructure as Code (IaC) サービスです。

AWS リソースのコレクションを単一のユニットとして作成および管理でき、反復可能な方法でインフラストラクチャを作成および維持することが簡単になります。 - AWS Identity and Access Management (IAM) は、ユーザーの AWS リソースへのアクセスを安全に制御するのに役立ちます。

IAM を使用して、誰が AWS リソースを使用できるか (認証)、どのリソースを使用できるか、どのように使用できるか (認可) を制御できます。

詳細については、IAM User Guide を参照してください。

シナリオ 1: 新規 Quick Suite アカウントサブスクリプション

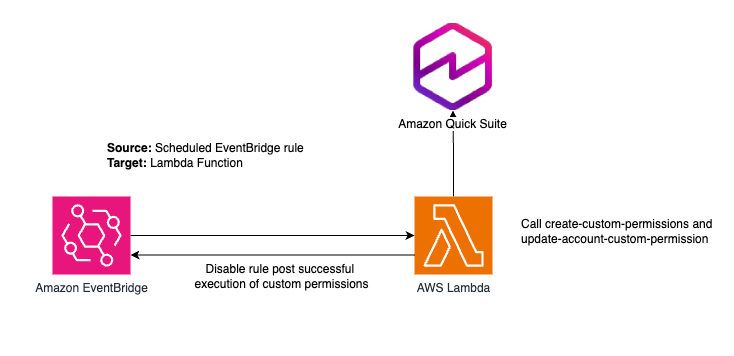

次の図は、新しい Quick Suite アカウントサブスクリプションのソリューションアーキテクチャを示しています。

このソリューションアーキテクチャは CloudFormation スタックとしてパッケージ化されており、AWS アカウントに必要なリソースをデプロイします。これらのリソースは、新しい Quick Suite サブスクリプションの作成時にトリガーされる準備が整っています。サブスクリプションは、AWS CLI、コンソール、またはその他のプログラムによるアプローチを通じて作成できます。スタックをデプロイすると、EventBridge が 2 分ごとにルールをトリガーして Lambda 関数を実行します。このルールは、Quick Suite へのサブスクリプションが正常に完了した後に無効化されます。この関数は、パブリック Quick API を通じてアカウントレベルでカスタムパーミッションの作成と割り当てをオーケストレーションします。このコードを通じて作成される特定のカスタムパーミッションは、アカウントレベルで新しい Quick Suite AI 機能を無効化します。

このアプローチは、BI 専用の機能のための環境を用意したい場合や、新機能をより広範囲に採用するための評価中に一時的に新機能を無効にしたい場合に最適です。テスト目的など、異なるユーザーに異なるカスタム権限のセットを適用する方法の詳細については、 を参照してください。

前提条件

以下の前提条件を満たしている必要があります:

- 既存の Quick Suite サブスクリプションがないこと

- AWS アカウントへの管理者アクセス権限

- CloudTrail が有効化されていること

- EventBridge が有効化されていること

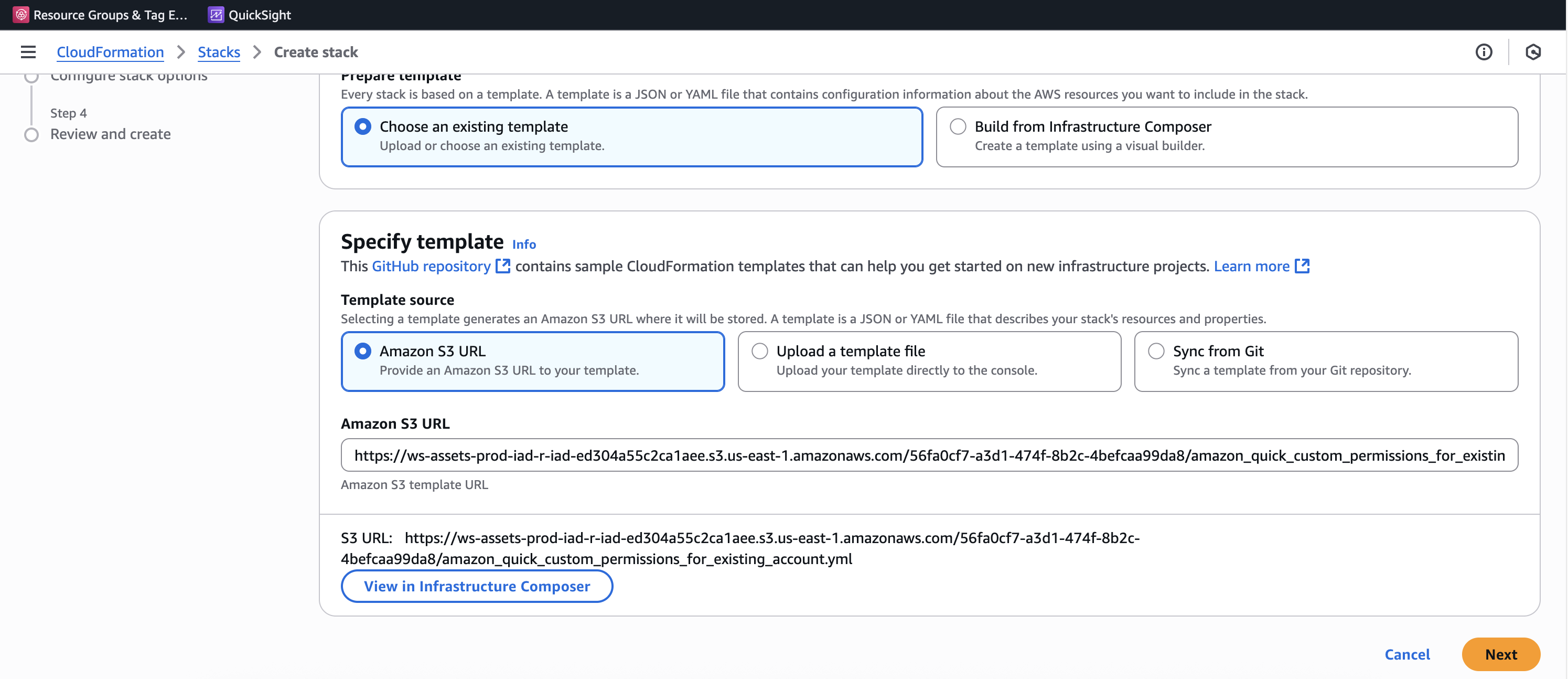

CloudFormation によるリソースの作成

次の手順に従って、CloudFormation でリソースを作成します。

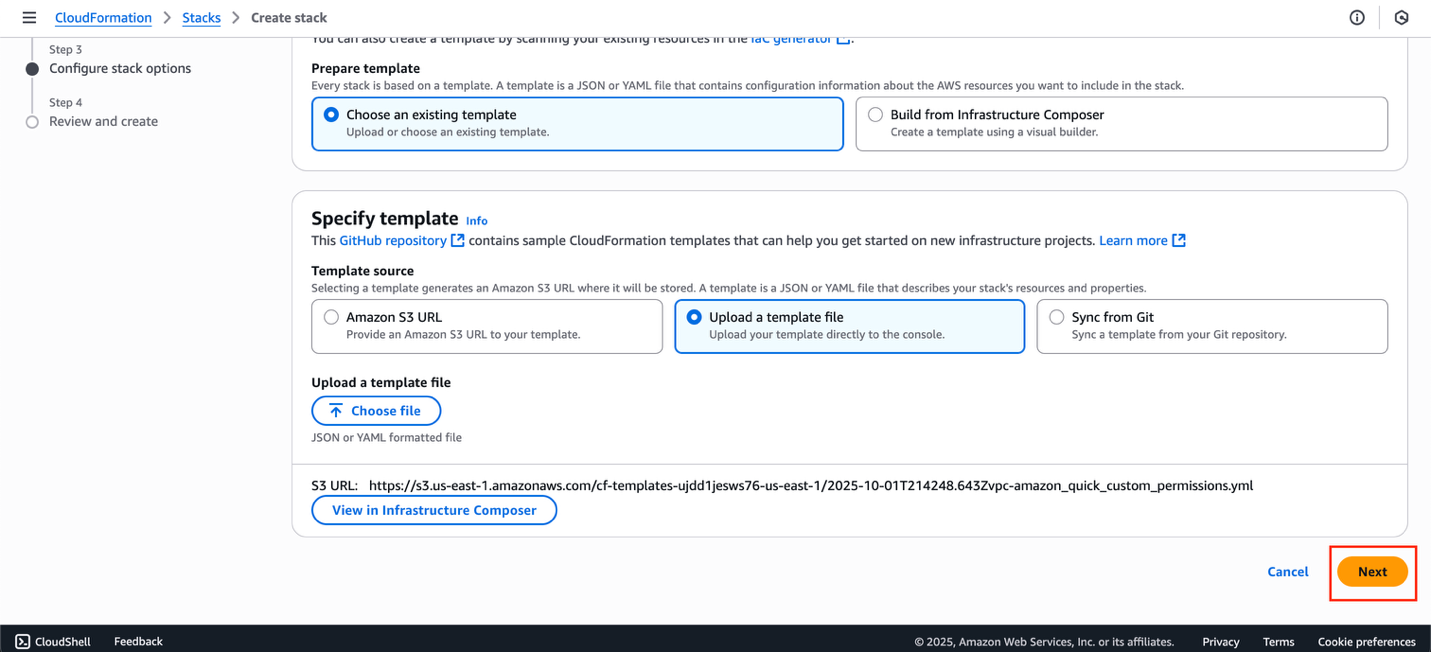

- Launch Stack を選択して、アカウントレベルのカスタムアクセス許可を自動的に適用するために必要なリソースをプロビジョニングします。

- Next を選択します。

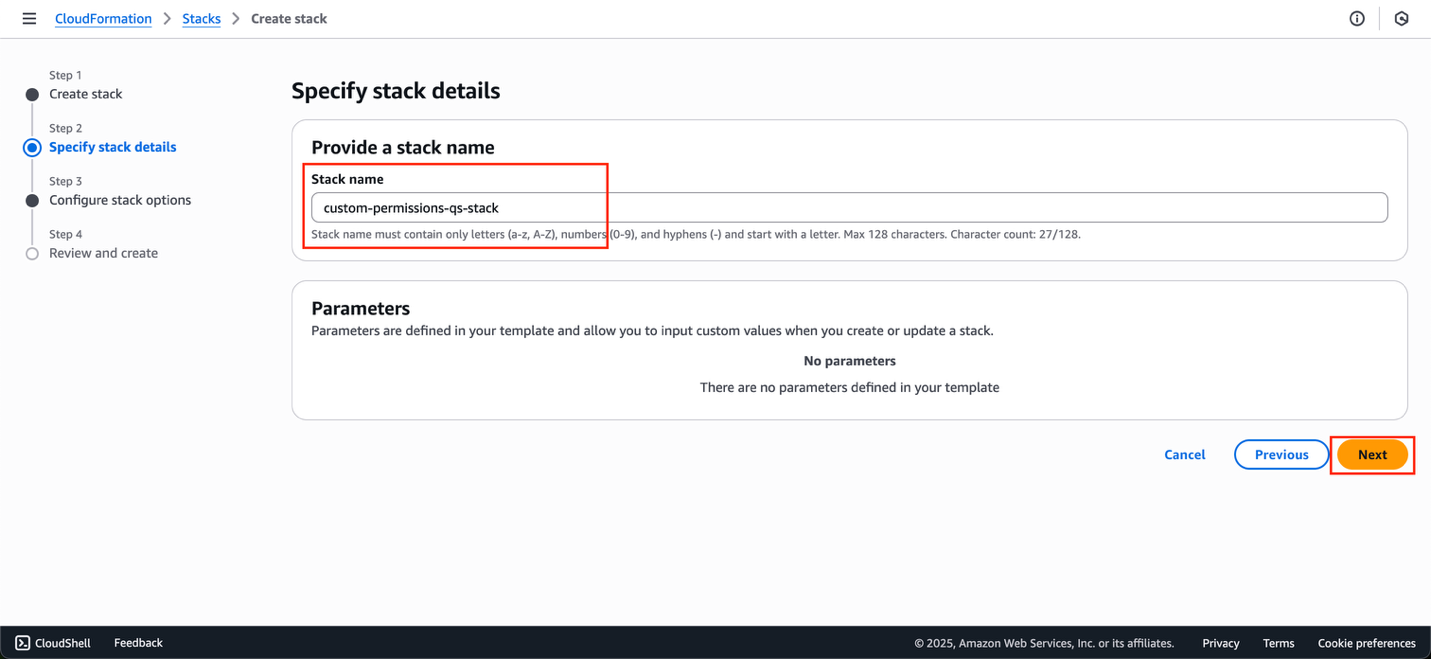

- スタックの名前 (例:

custom-permissions-qs-stack) を入力し、Next を選択します。

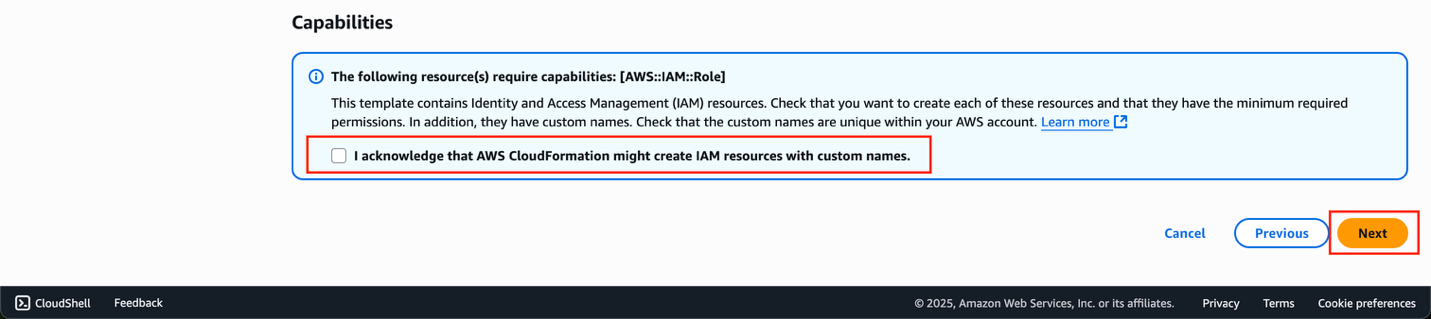

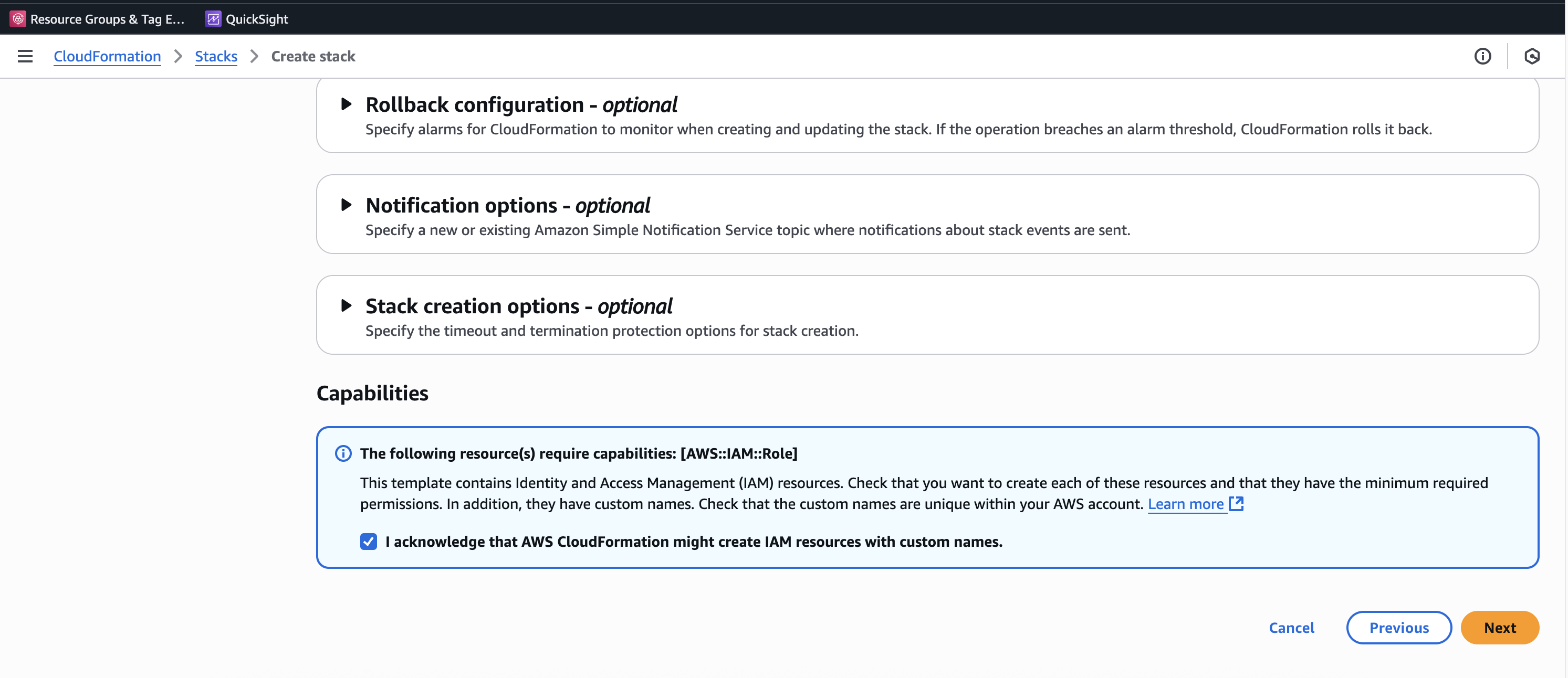

- 各種リソースの IAM ポリシーとロールの作成を確認し、次へを選択します。

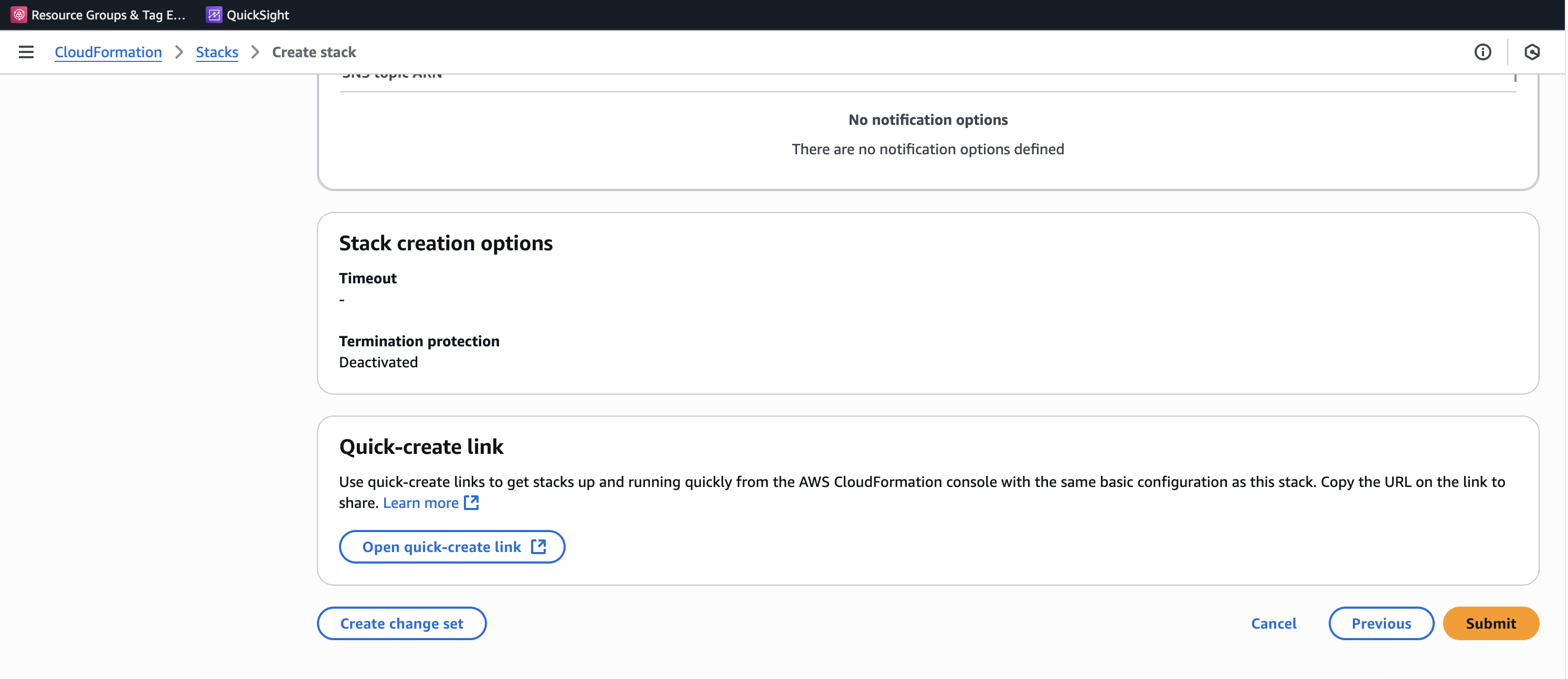

- 設定を確認し、Submit を選択します。

シナリオ 2: 既存の Quick Suite アカウントサブスクリプション

このセクションでは、既存の Quick Suite アカウントサブスクリプション用にデプロイする CloudFormation テンプレートを提供します。

前提条件

以下の前提条件を満たしている必要があります:

- 既存の Quick Suite サブスクリプション

- AWS アカウントへの管理者アクセス

CloudFormation によるリソースの作成

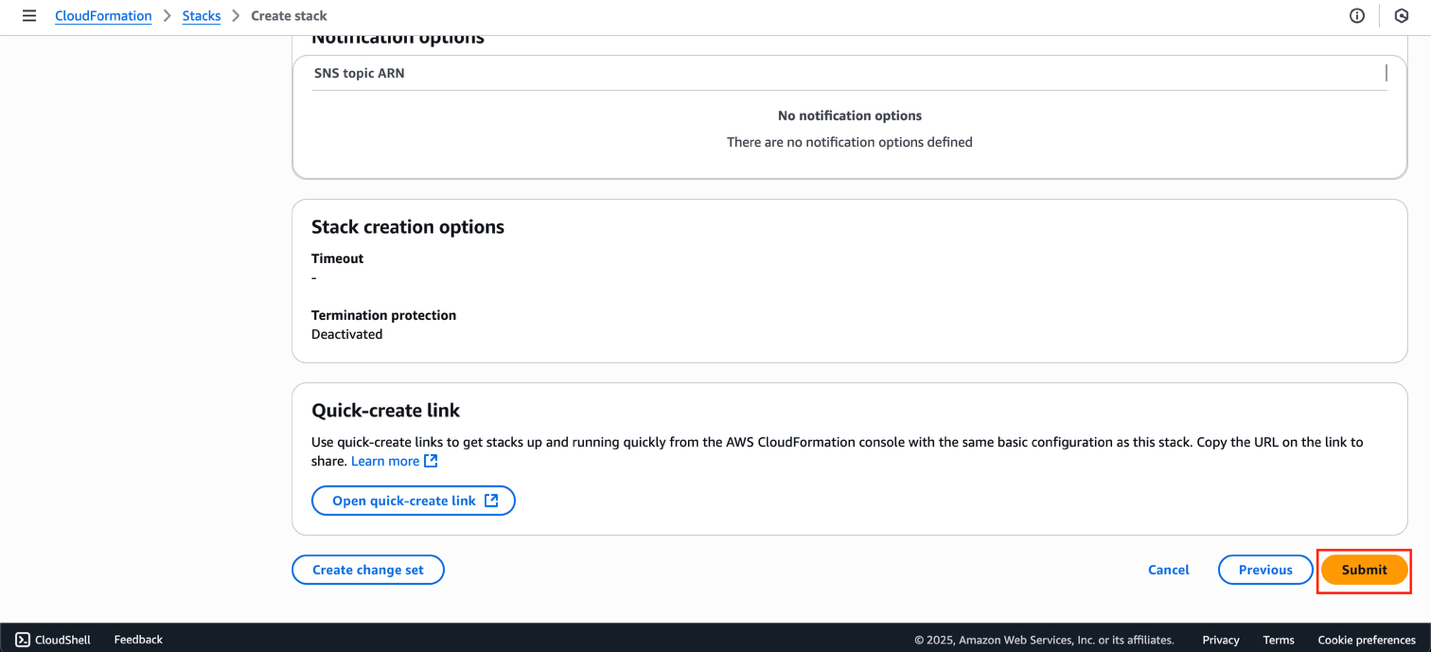

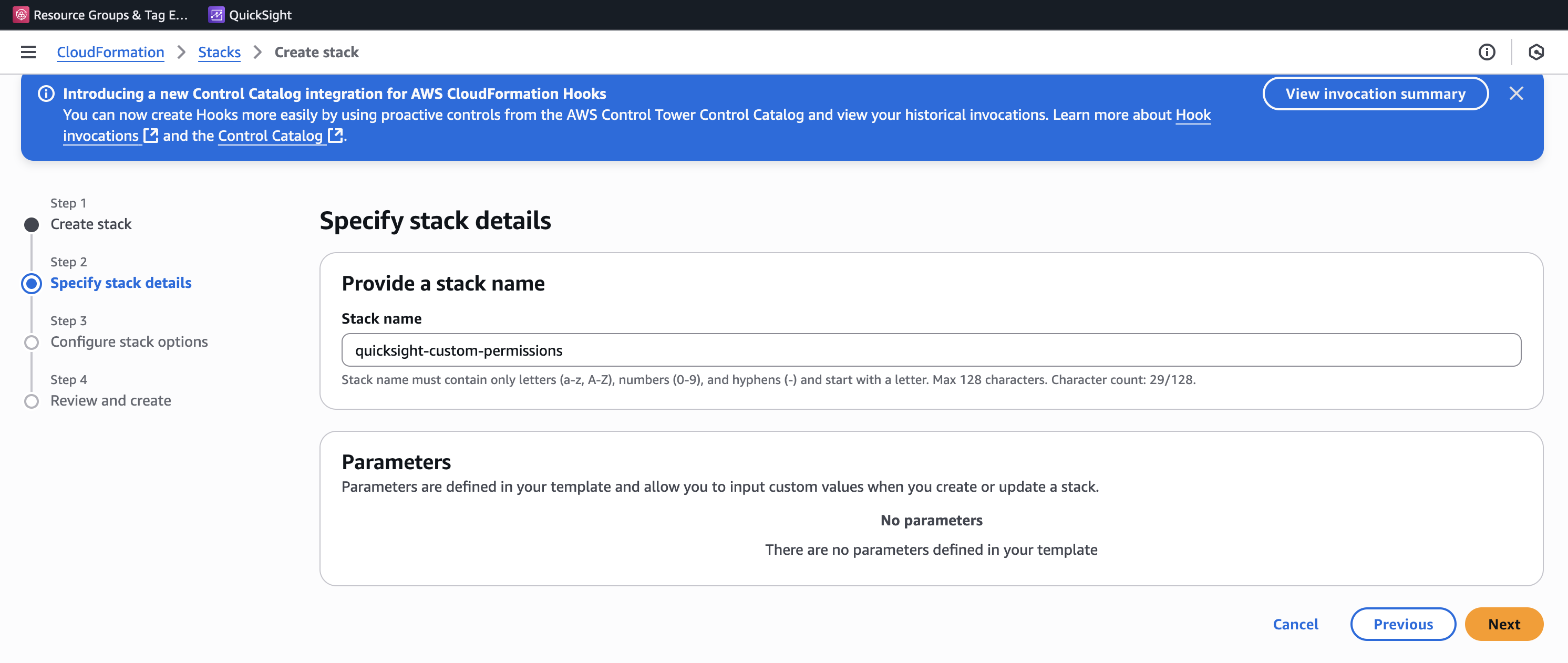

以下の手順に従って、リソースを作成します。

- Launch Stack を選択して、リソースをプロビジョニングします:

- Next を選択します。

- スタックの名前 (例:

quicksight-custom-permissions) を入力し、Next を選択します。

- Lambda 関数の IAM ポリシーとロールの作成を確認し、Next を選択します。

- 設定を確認し、Submit を選択します。

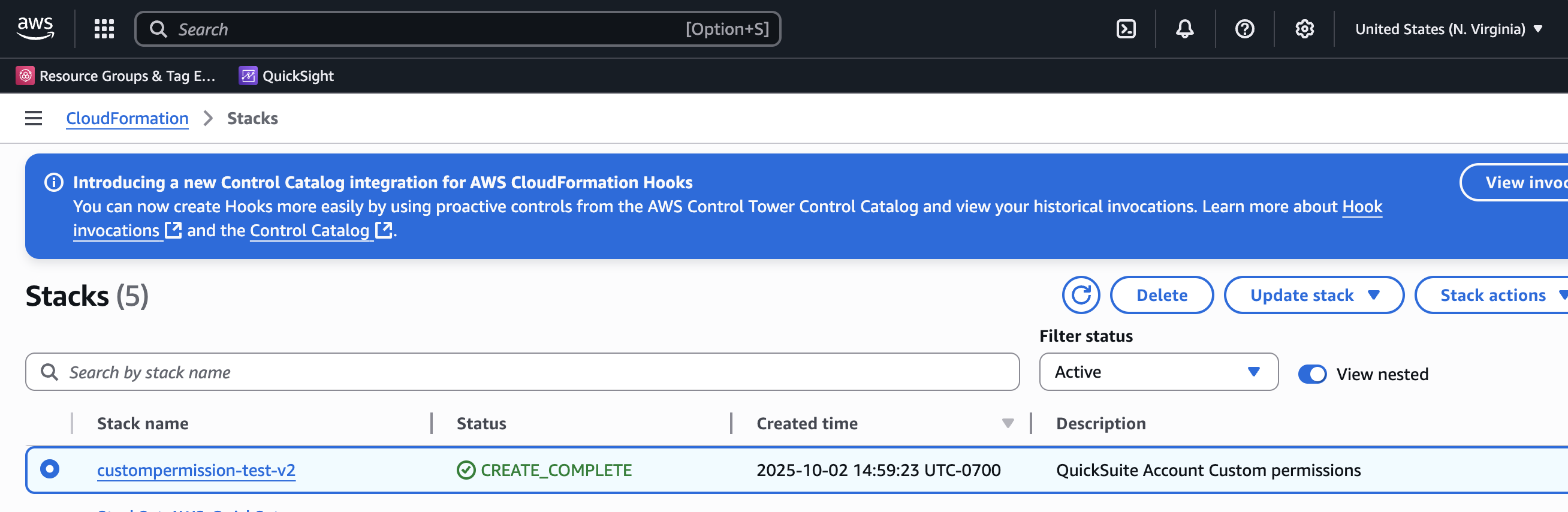

CloudFormation テンプレートは、AWS アカウントに必要なリソースを作成します。スタックをデプロイすると、パブリック Quick API を通じてアカウントレベルでカスタムパーミッションの作成と割り当てを調整する Lambda 関数が自動的にトリガーされます。このコードを通じて作成される特定のカスタムパーミッションは、アカウントレベルで新しい Quick Suite AI 機能を無効にします。

ソリューションの検証

設定を検証するには、以下の手順を実行してください。

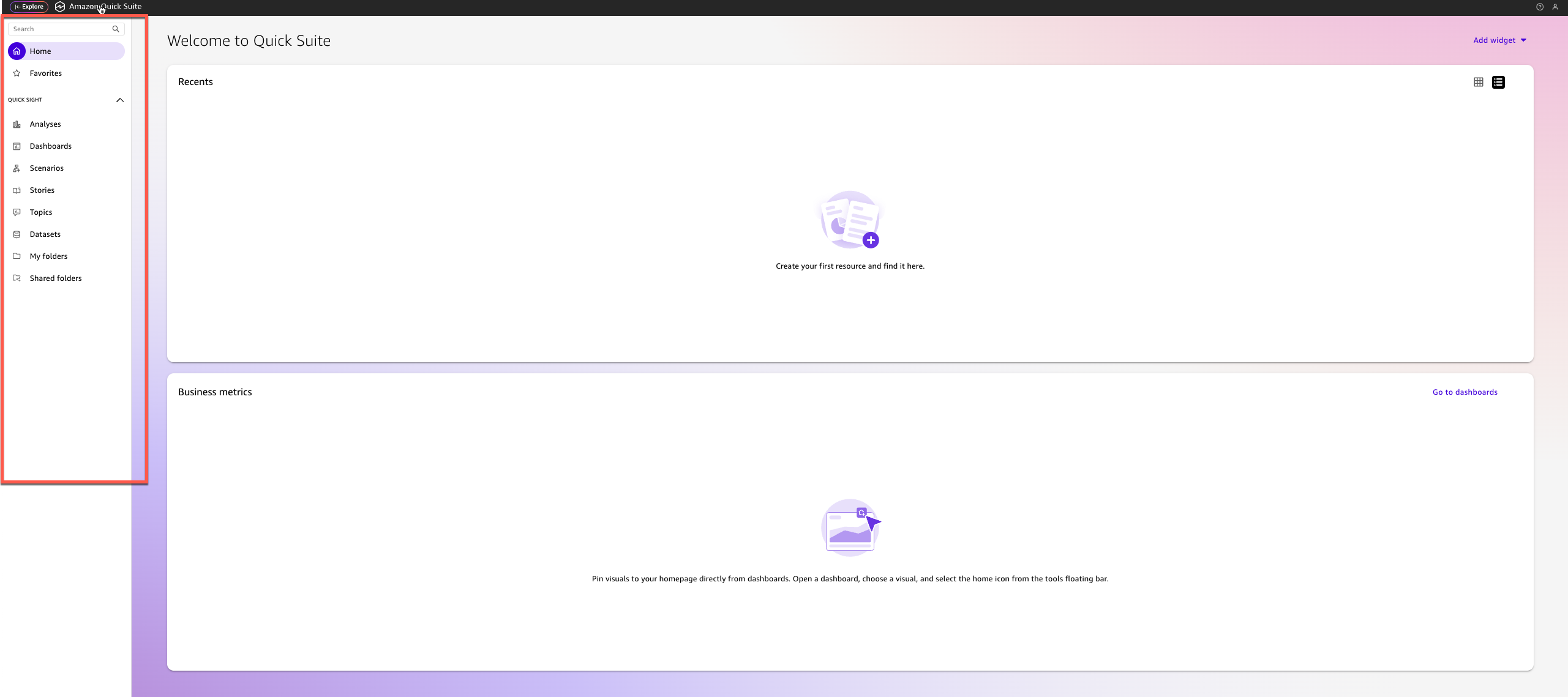

- Quick Suite のホームページに移動し、すべての新しい AI 機能がオフになっていることを確認します。

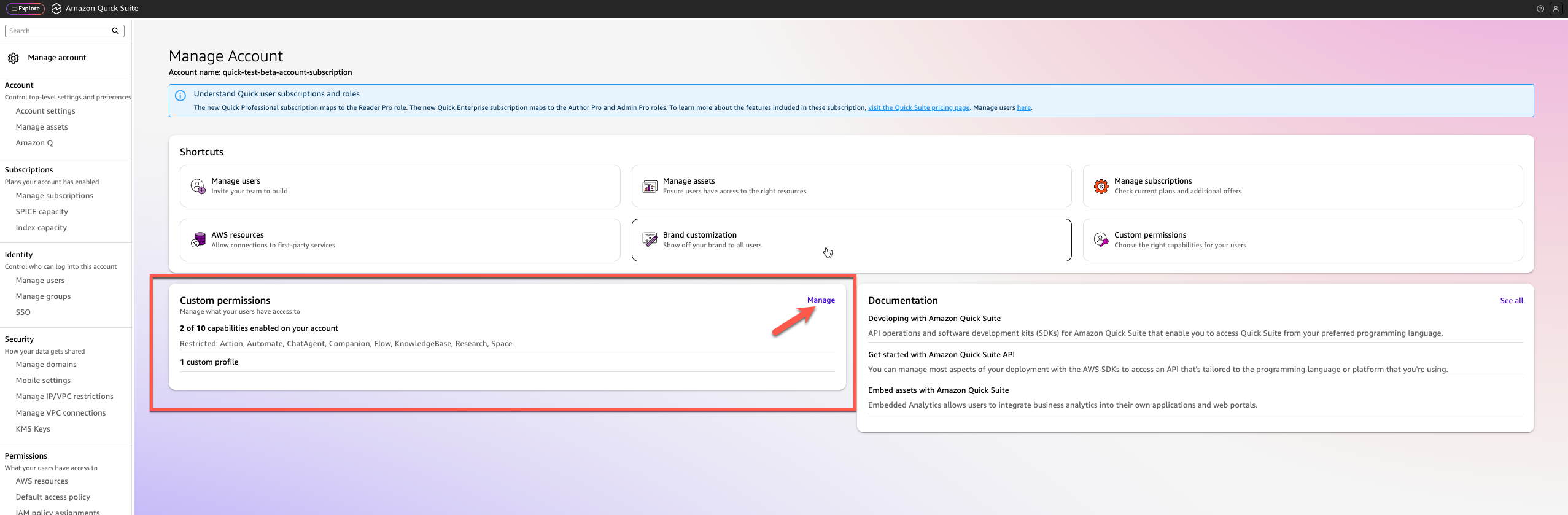

- または、管理者として、右上隅のユーザーアイコンを選択して Manage account ページに移動します。

- ランディングページで、新しい AI 機能を制限するカスタムパーミッションがアカウントレベルで適用されていることを確認します。

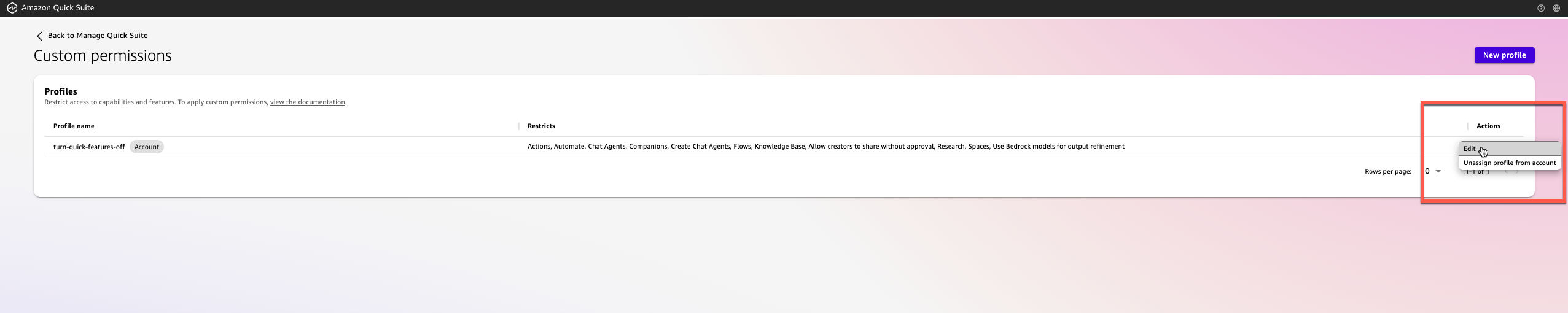

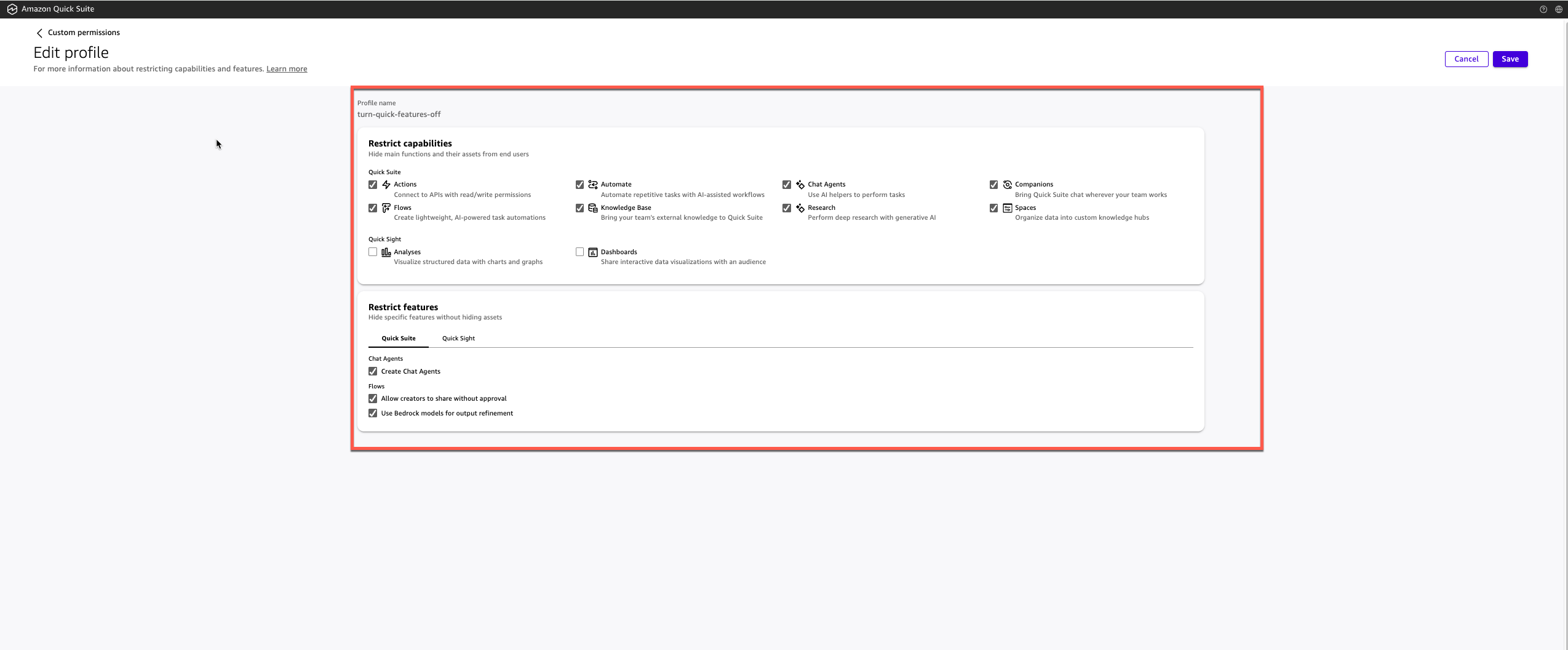

- これらの権限をさらにカスタマイズするには、Manage を選択し、プロファイルの横にあるオプションメニュー (3 つのドット) を選択して、Edit を選択します。

- 各機能が選択されていることを確認し、その特定の機能が制限されていることを示します。

クリーンアップ

クリーンアップするには、CloudFormation スタックを削除して、スタック内にプロビジョニングされたリソースを削除します。

- CloudFormation コンソールのナビゲーションペインで、スタックを選択します。

- 作成したスタックを選択し、削除を選択します。

これにより、CloudTrail イベント、EventBridge ルール、Lambda 関数、および各リソースに関連するロールとポリシーが削除されます。

まとめ

この投稿では、新規および既存の Quick Suite サブスクリプションの両方に対して、新しい AI 機能を制限するカスタムパーミッションをプログラムで適用する方法を示しました。このソリューションにより、これらの機能をアカウントレベルで自動的に無効化することが可能になります。アカウント内の異なるユーザーに異なるパーミッションセットを適用できます。たとえば、アカウント内のすべてのユーザーに展開する前にテストを行う指定されたユーザーセットを持つことができます。詳細については、 を参照してください。

組織が Quick Suite 内で AI を活用した分析と自動化機能を採用し続ける中、堅牢なカスタムパーミッションフレームワークは、イノベーションを安全に、そして組織のガバナンス要件に沿って進めることを支援します。このアクセス制御への包括的なアプローチにより、Quick Suite は単なる強力な分析サービスではなく、組織のニーズとともに成長する、安全でエンタープライズ対応のソリューションとして位置づけられます。

カスタムパーミッションを適切に設定することで、組織が Quick Suite の高度な機能の使用を拡大する際に、セキュリティ体制の強化、規制コンプライアンス、運用上の信頼性を実現できます。詳細については、Creating a custom permissions profile in Amazon Quick Suite を参照してください。

ご質問やフィードバックがございましたら、コメントをお寄せください。

さらなる議論や質問への回答を得るには、Quick Suite Community をご確認ください。

著者について

Srikanth Baheti は、Amazon Quick Suite の Specialized World Wide プリンシパルソリューションアーキテクトです。コンサルタントとしてキャリアをスタートし、複数の民間企業や政府機関で働いてきました。その後、PerkinElmer Health and Sciences および eResearch Technology Inc で勤務し、AWS サービスとサーバーレスコンピューティングを使用した高トラフィックの Web アプリケーションや、レポーティングプラットフォーム向けの高度にスケーラブルで保守性の高いデータパイプラインの設計と開発を担当しました。

Srikanth Baheti は、Amazon Quick Suite の Specialized World Wide プリンシパルソリューションアーキテクトです。コンサルタントとしてキャリアをスタートし、複数の民間企業や政府機関で働いてきました。その後、PerkinElmer Health and Sciences および eResearch Technology Inc で勤務し、AWS サービスとサーバーレスコンピューティングを使用した高トラフィックの Web アプリケーションや、レポーティングプラットフォーム向けの高度にスケーラブルで保守性の高いデータパイプラインの設計と開発を担当しました。

Andy Son は、Amazon Quick Suite のソリューションアーキテクトです。AWS に入社する前は、プリセールスエンジニアとして、さまざまな業界のクライアントと協力し、アナリティクスの導入と実装を成功に導いてきました。

Andy Son は、Amazon Quick Suite のソリューションアーキテクトです。AWS に入社する前は、プリセールスエンジニアとして、さまざまな業界のクライアントと協力し、アナリティクスの導入と実装を成功に導いてきました。

Ashok Dasineni は、Amazon Quick Suite のソリューションアーキテクトです。AWS に入社する前は、銀行および金融分野のクライアントや組織と協力し、不正行為の調査と防止に注力していました。ビジネスプロセスの改善、コスト削減、収益増加のための革新的なソリューションを設計・実装し、世界中の企業がデータを通じて最高の可能性を達成できるよう支援してきました。

Ashok Dasineni は、Amazon Quick Suite のソリューションアーキテクトです。AWS に入社する前は、銀行および金融分野のクライアントや組織と協力し、不正行為の調査と防止に注力していました。ビジネスプロセスの改善、コスト削減、収益増加のための革新的なソリューションを設計・実装し、世界中の企業がデータを通じて最高の可能性を達成できるよう支援してきました。

Vaidy Janardhanam は AWS のソリューションアーキテクトで、生成 AI ビジネスインテリジェンスに注力しています。Vaidy は、お客様がクラウド上でデータおよび分析アプリケーションを設計・構築するのを支援しています。AWS サービスを使用して、世界中のお客様の本番環境への移行を加速してきました。

Vaidy Janardhanam は AWS のソリューションアーキテクトで、生成 AI ビジネスインテリジェンスに注力しています。Vaidy は、お客様がクラウド上でデータおよび分析アプリケーションを設計・構築するのを支援しています。AWS サービスを使用して、世界中のお客様の本番環境への移行を加速してきました。