亚马逊AWS官方博客

借助全新 IAM Access Analyzer 功能,验证对关键 AWS 资源的内部访问权限

现在,我们宣布在 AWS IAM Access Analyzer 中推出一项新功能,用于帮助安全团队验证哪些 AWS Identity and Access Management(IAM)角色和用户有权访问其关键 AWS 资源。这项新功能可全面展示从您 Amazon Web Services(AWS)组织内部授予的访问权限,对现有的外部访问权限分析功能形成了有力补充。

在金融服务和医疗保健等受监管行业中,安全团队需要核实对敏感数据存储服务的访问权限,例如包含信用卡信息或医疗记录的 Amazon Simple Storage Service(Amazon S3)存储桶。以往,这些团队不得不投入大量时间和资源来人工检查 AWS Identity and Access Management(IAM)策略,或者依赖模式匹配工具了解内部访问模式。

全新推出的 IAM Access Analyzer 内部访问权限检测功能,可精准识别您 AWS 组织内有权访问关键 AWS 资源的成员。该功能采用自动推理技术,可综合评估服务控制策略(SCP)、资源控制策略(RCP)和基于身份的策略等多重策略,并在检测到用户或角色拥有对 S3 存储桶、Amazon DynamoDB 表或 Amazon Relational Database Service(Amazon RDS)快照的访问权限时,生成检测结果。所有检测结果均汇总至统一面板,简化了对访问权限的审查和管理。您可以通过 Amazon EventBridge 服务,自动向开发团队发送新的检测结果,以便及时移除意外授予的访问权限。这项内部访问权限检测功能不仅可为安全团队提供所需的信息,助其加强对关键资源访问权限的控制,同时能帮助合规团队满足访问控制审计的要求。

操作演示

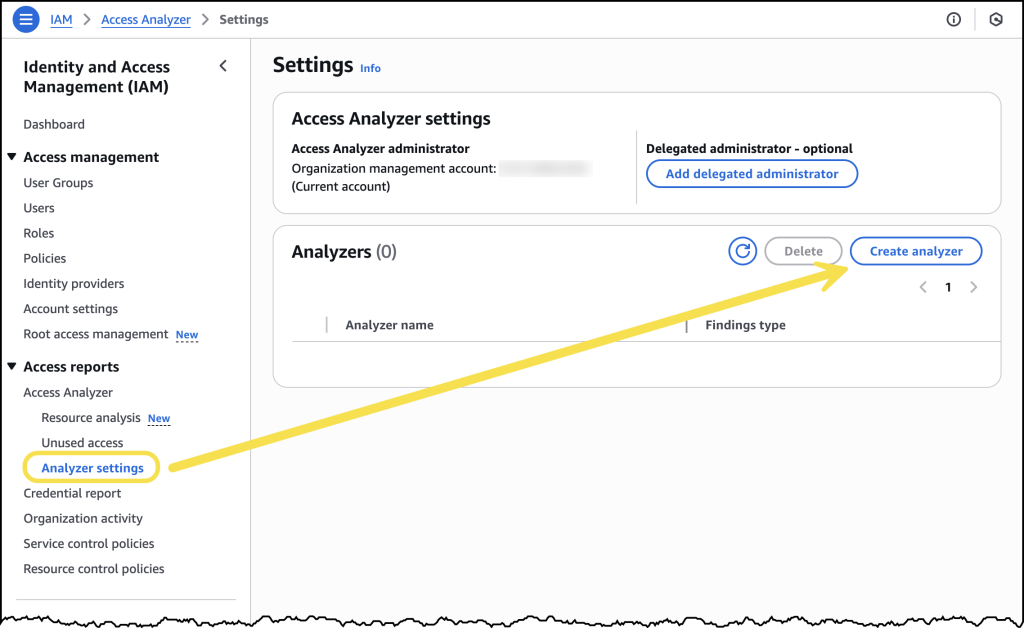

要开始使用这项新功能,您可以通过 AWS 管理控制台启用 IAM Access Analyzer 来监控特定资源。前往 IAM,在左侧导航菜单的 Access reports(访问权限报告)下选择 Analyzer settings(分析器设置)。在此页面中,选择 Create analyzer(创建分析器)。

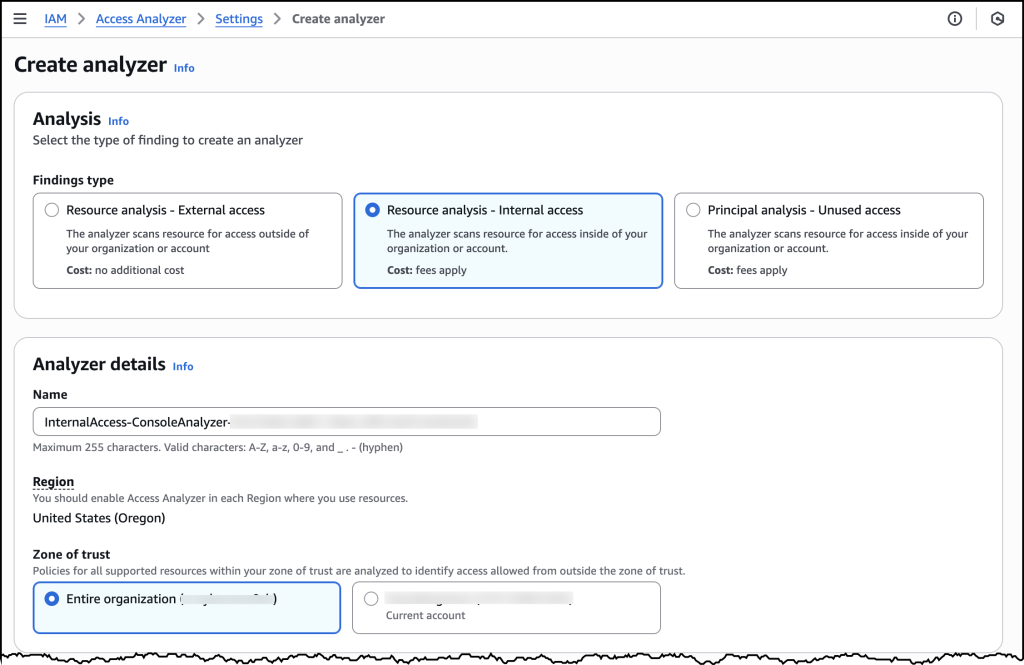

在 Create analyzer(创建分析器)页面中,选择 Resource analysis – Internal access(资源分析 – 内部访问权限)选项。在 Analyzer details(分析器详情)部分,您可以按自己的意愿自定义分析器的名称,或直接使用系统自动生成的名称。接下来,您需要选择 Zone of trust(信任区)。如果您的账户是 AWS 组织的管理账户,则可以选择监控整个组织内所有账户的资源,或仅监控您当前所登录账户的资源。如果您的账户是 AWS 组织的成员账户或独立账户,则只能监控本账户内的资源。

信任区的选择还决定了分析范围所涵盖的 IAM 角色和用户。以组织为信任区的分析器将评估组织内所有 IAM 角色和用户对资源的潜在访问权限,而以账户为信任区的分析器将仅评估该账户内的 IAM 角色和用户。

先看第一个示例。我们假设我们的账户是管理账户,并选择组织作为信任区来创建分析器。

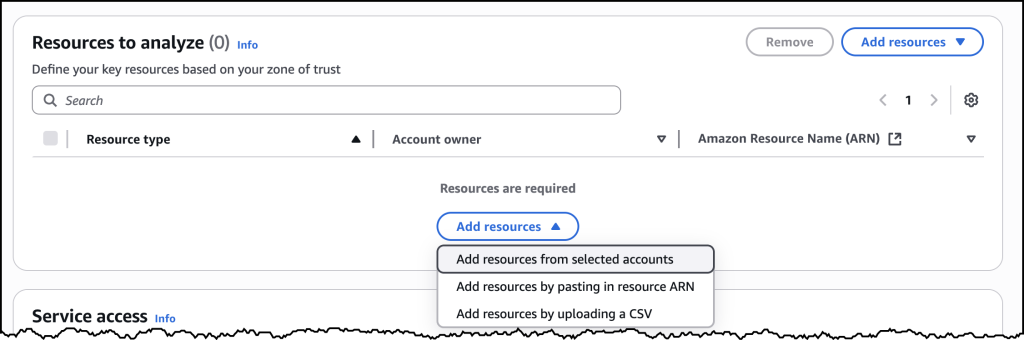

接下来,我们需要选择要分析的资源。选择 Add resources(添加资源)后,可以看到三个选项。我们先来演示如何通过指定账户和资源类型来选择要分析的资源。

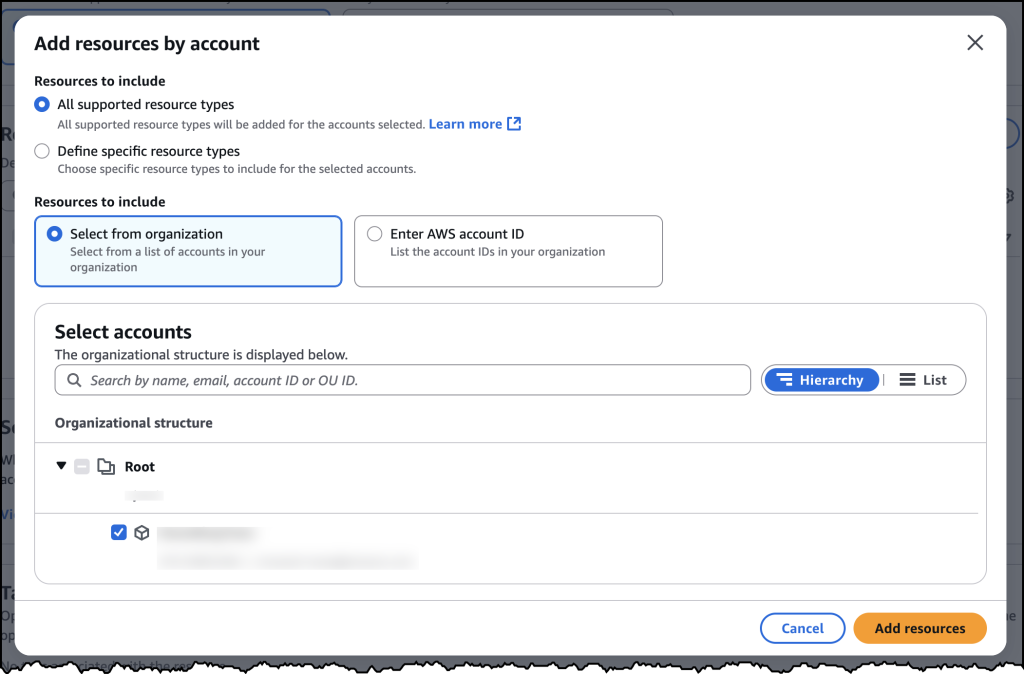

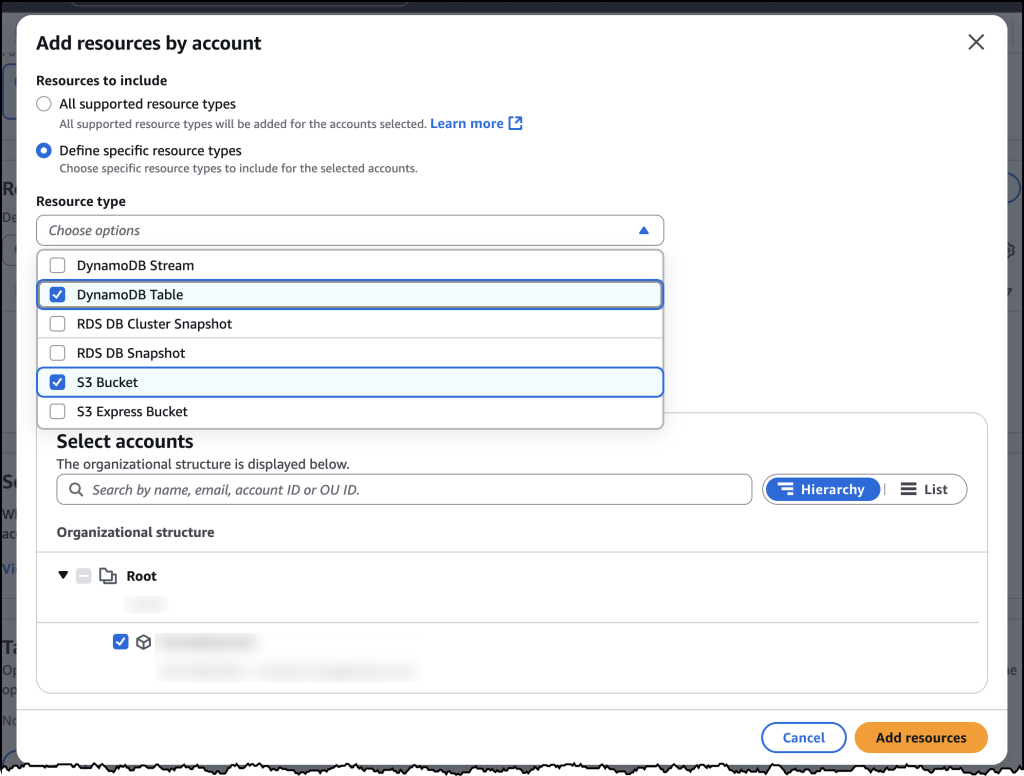

您可以使用 Add resources by account(按账户添加资源)对话框,在新的界面中选择资源类型。这里我们选择 All supported resource types(所有受支持的资源类型)并选择要监控的账户。系统将创建一个监控所有受支持的资源类型的分析器。在选择账户时,您既可以通过组织结构进行选择(如下方截图所示),也可以使用 Enter AWS account ID(输入 AWS 账户 ID)选项直接粘贴账户 ID。

您还可以选择使用 Define specific resource types(指定资源类型)对话框,从受支持的资源类型列表中勾选特定类型(如下方截图所示)。采用此配置创建分析器后,IAM Access Analyzer 将持续监控该账户内所选类型的既有及新增资源,检查针对其授予的内部访问权限。

完成选择后,选择 Add resources(添加资源)。

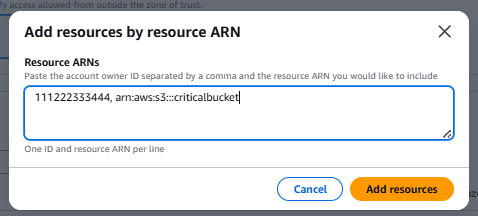

或者,您也可以使用 Add resources by resource ARN(按资源 ARN 添加资源)选项。

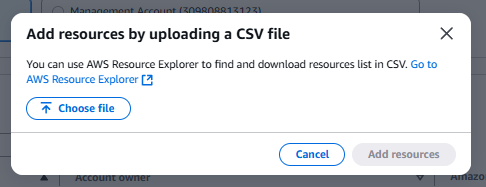

再或者,您可以使用 Add resources by uploading a CSV file(通过上传 CSV 文件添加资源)选项,批量配置对特定资源列表的监控。

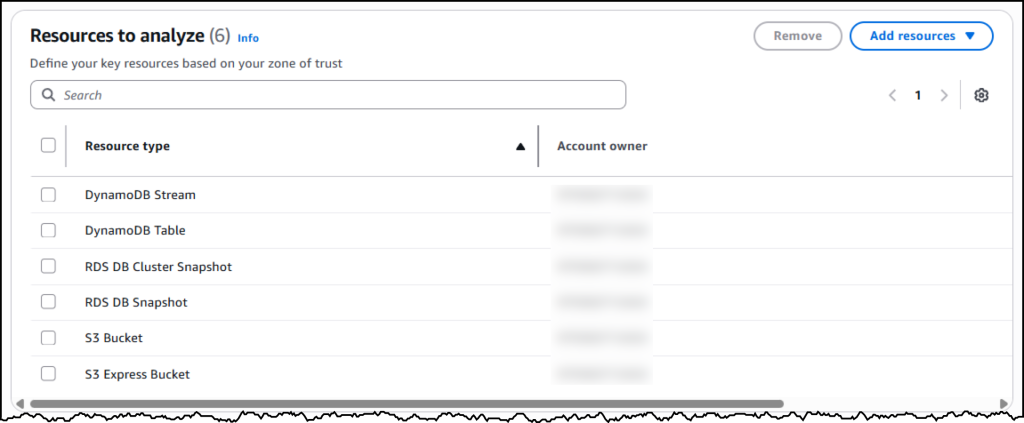

在您完成分析器的创建后,IAM Access Analyzer 将每日执行策略分析,并生成显示组织内 IAM 角色和用户所获访问权限的检测结果。更新后的 IAM Access Analyzer 面板现在提供以资源为中心的视图。Active findings(活动检测结果)部分将访问权限分为三个不同的类别:公开访问权限、组织外访问权限(需另行创建外部访问权限分析器)和组织内访问权限。Key resources(关键资源)部分显示了这三个类别中具有活动检测结果的主要资源。您可以通过选择 View all active findings(查看所有活动检测结果)或左侧导航菜单中的 Resource analysis(资源分析),查看完整的已分析资源列表。

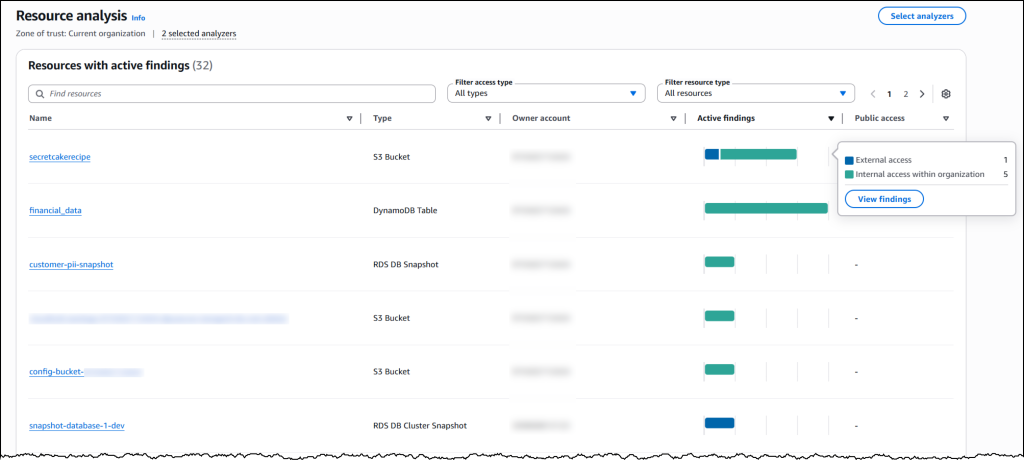

在 Resource analysis(资源分析)页面中,您可以对所有已分析资源进行列表筛选,以便展开进一步分析。

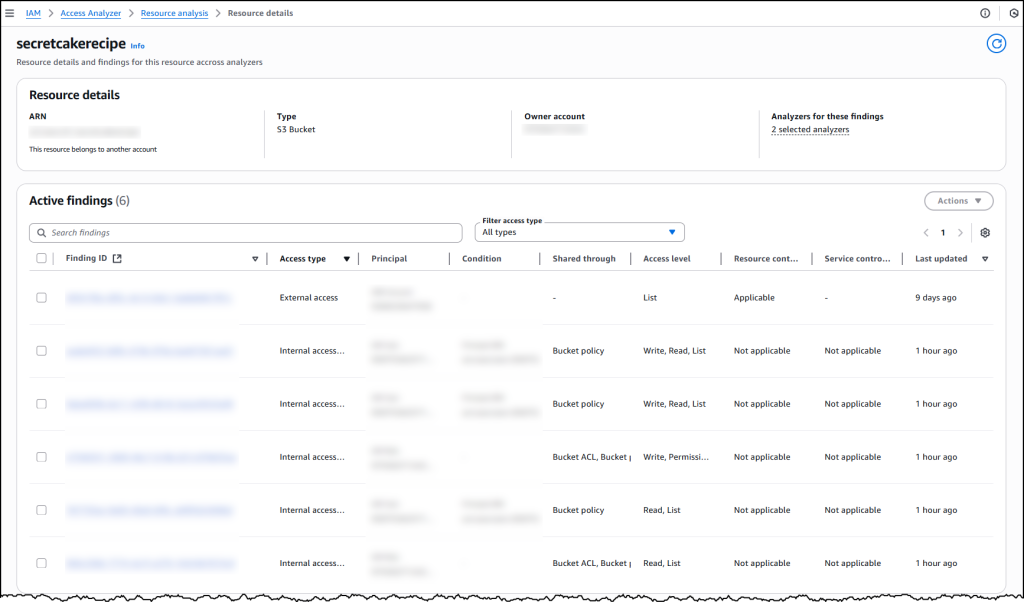

当您选择特定资源后,Resource details(资源详情)页面将列出所有相关的外部访问权限检测结果和内部访问权限检测结果。您可以使用此功能评估对所选资源的所有可能访问权限。针对每项检测结果,IAM Access Analyzer 均会提供有关允许的 IAM 操作及其附加条件的详细信息,包括任何适用 SCP 和 RCP 的影响。这意味着您可以验证该访问权限是否受到合理限制,以及是否满足最小权限要求。

定价和可用性

这项新的 IAM Access Analyzer 功能现已面向所有商业区域推出。定价基于每月监控的关键 AWS 资源数量。外部访问权限分析功能仍免费提供。EventBridge 服务另行计费。

要了解有关 IAM Access Analyzer 的更多信息以及开始分析关键资源的内部访问权限,请访问 IAM Access Analyzer 文档。

*前述特定亚马逊云科技生成式人工智能相关的服务仅在亚马逊云科技海外区域可用,亚马逊云科技中国仅为帮助您了解行业前沿技术和发展海外业务选择推介该服务。